序言

此笔记为网安学习中使用bp等工具,进行密码爆破的操作,请各位读者在自建的或者合法的靶场进行操作。如果有知识产权或者本文章错误的地方请在评论区留言或者通过网站博主板块的联系方式告知我,我会及时处理!!!谢谢大家!!!

此处为国家法律规定——>http://www.npc.gov.cn/zgrdw/npc/xinwen/2016-11/07/content_2001605.htm

一、准备阶段

1.需要的工具

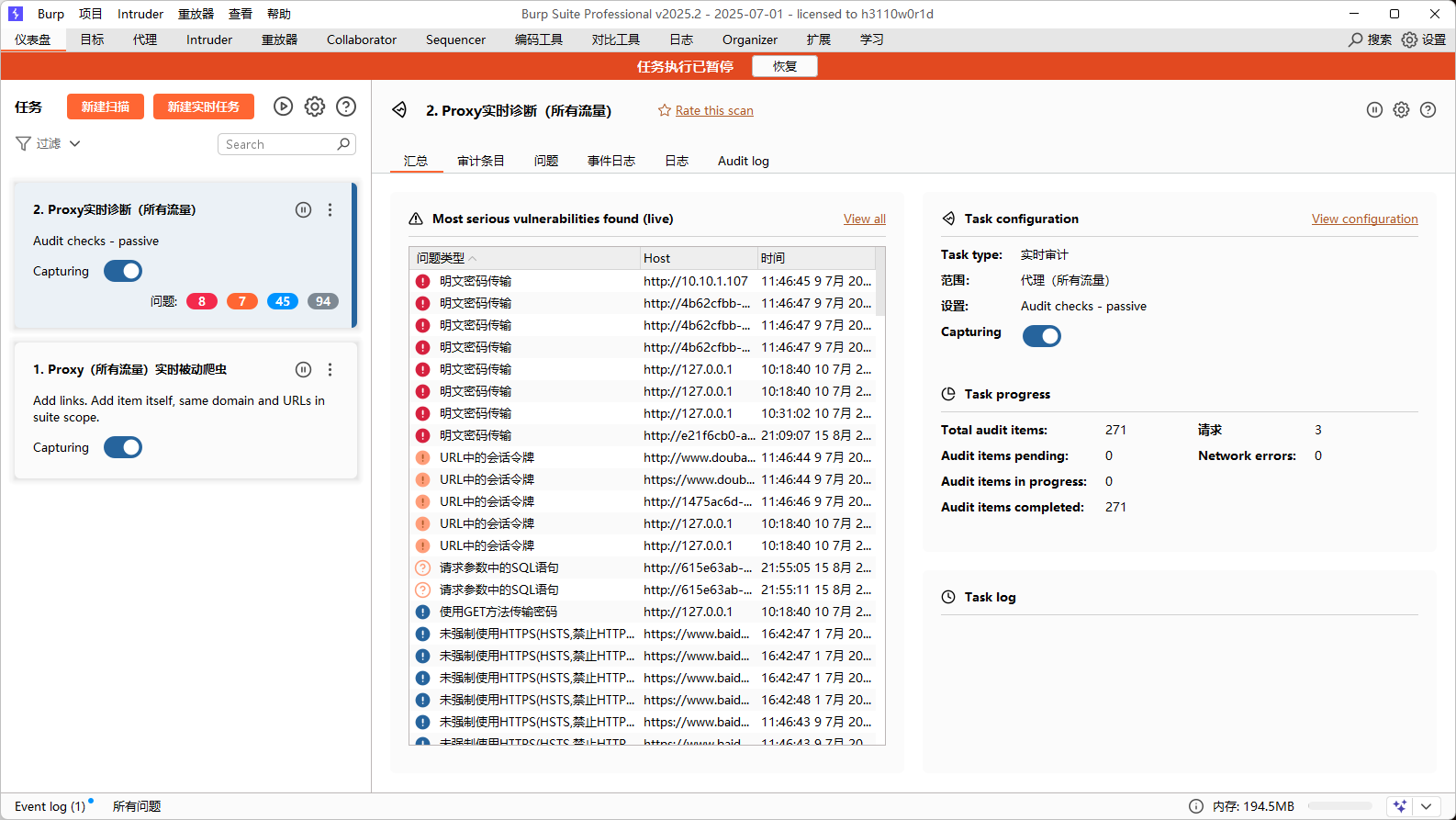

(1)Burpsuite

Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

(2)爆破字典

爆破字典可以使用自建的密码本,也可以使用做好的密码本,这里博主使用的是棱角社区下载的密码本

各位可以前往棱角社区自行下载。

或者自建密码本,也是可以的!!!

(3)可设置拦截的浏览器

这里我们使用的是火狐浏览器,里面有个插件叫FoxyProxy,用此插件可以和bp合作,拦截页面从而检测网站漏洞位置。也可以使用火狐渗透版,这里就不多做介绍了。

(4)靶场

网络靶场(Cyber Range)是一种基于虚拟化技术,对真实网络空间中的网络架构、系统设备、业务流程的运行状态及运行环境进行模拟和复现的技术或产品,以更有效地实现与网络安全相关的学习、研究、检验、竞赛、演习等行为,从而提高人员及机构的网络安全对抗水平。

如果各位有经验,可以使用专业的CTF靶场。如果是初学者我建议自建靶场

2、相关配置

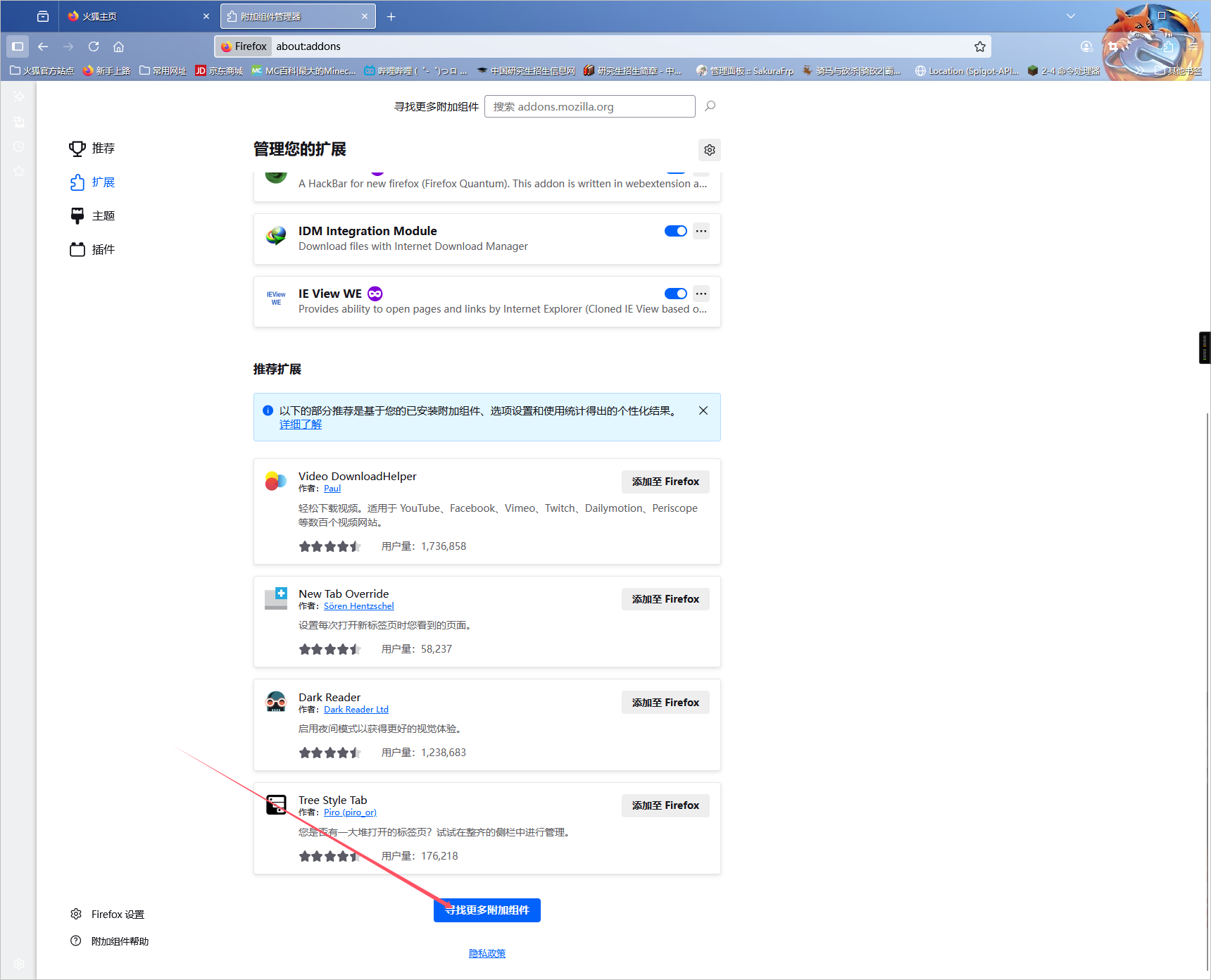

(1)浏览器插件FoxyProxy

先安装插件FoxyProxy,你可以在火狐浏览器的右上角找到拓展按钮,在菜单中找到“扩展与主题”

进入“扩展与主题”界面后,往下拉,点击“寻找更多附加组件”

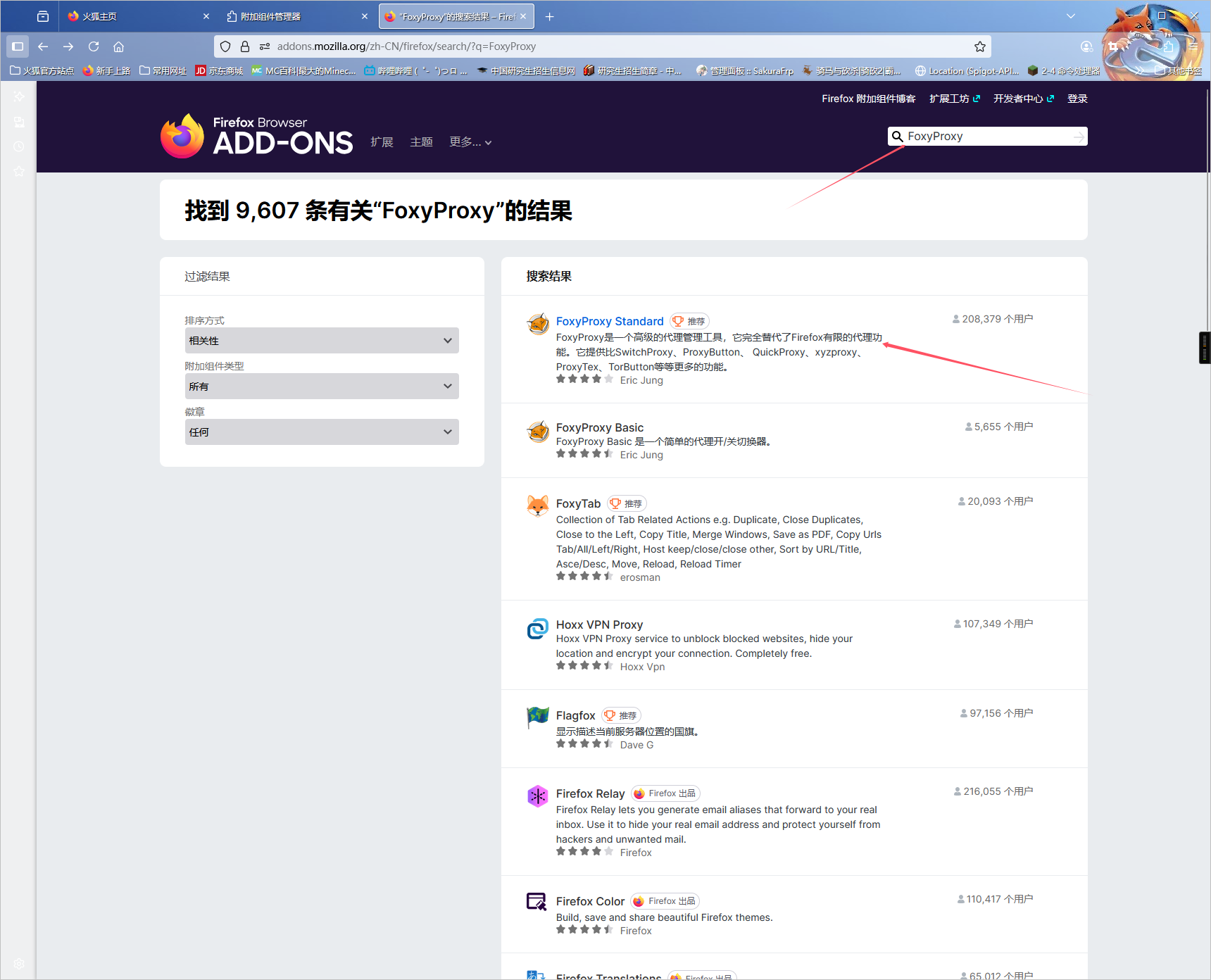

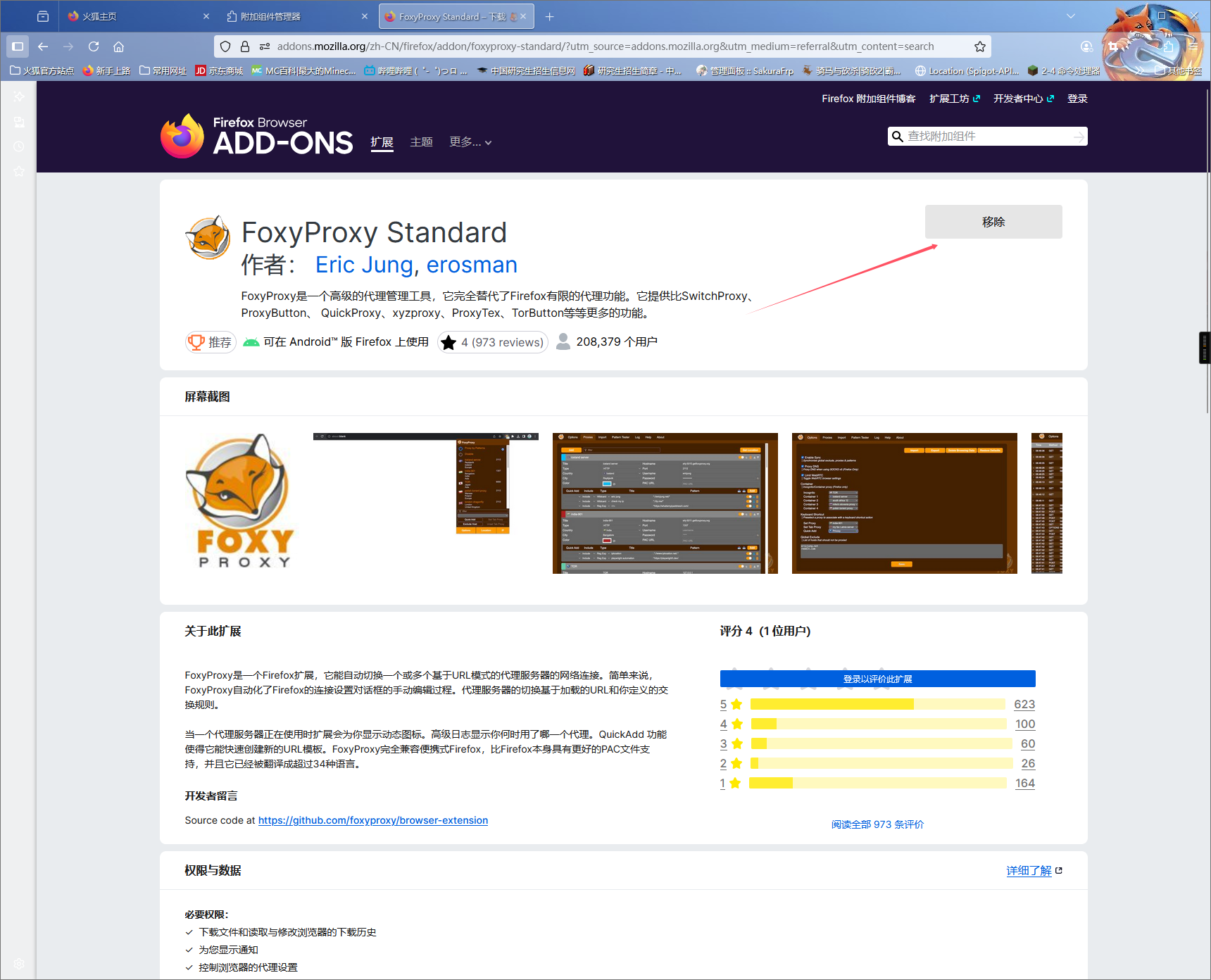

在搜索栏中搜索FoxyProxy,找到下图中一样的插件点进去

这里博主安装好了,所以显示移除,此处点击添加或者安装即可

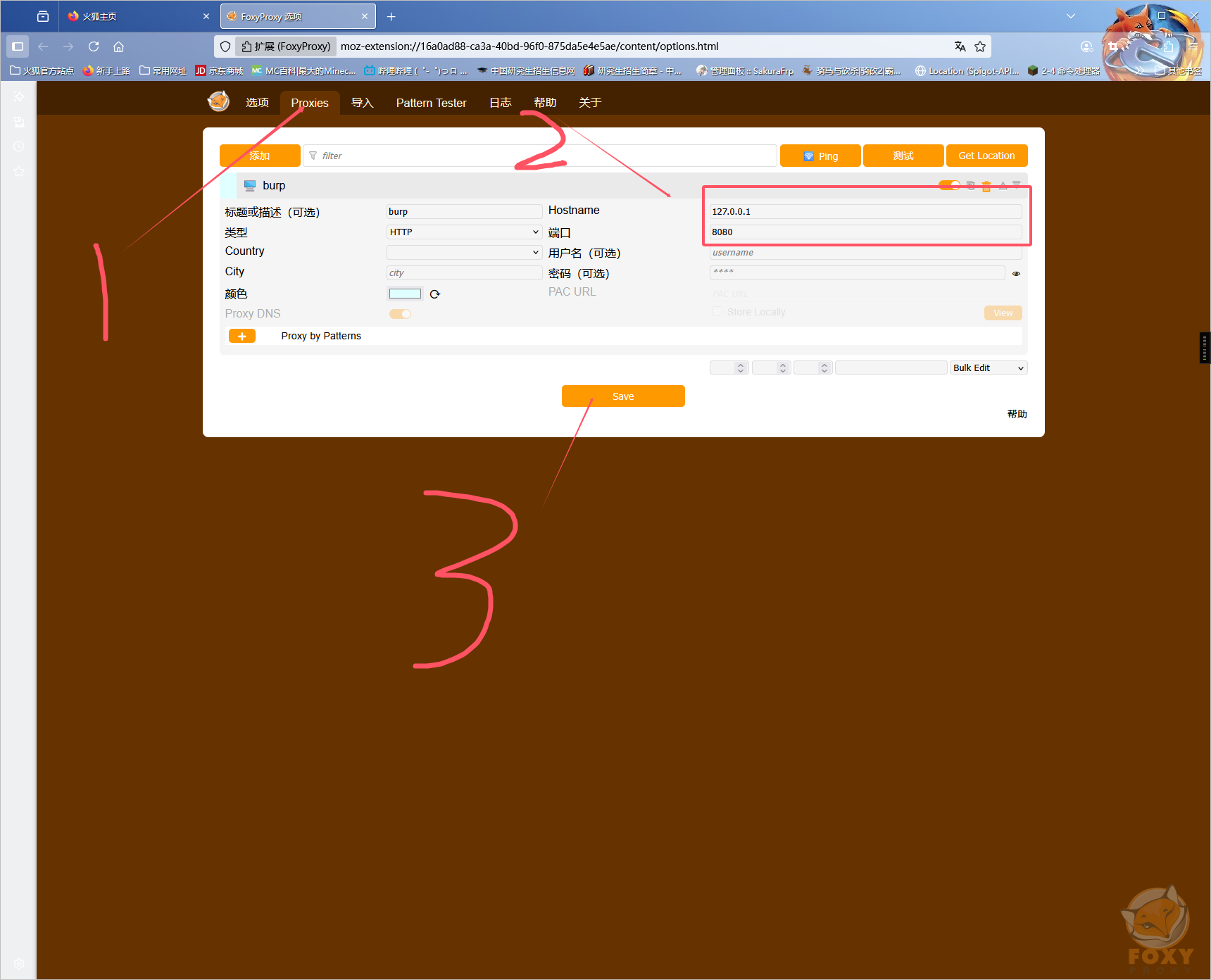

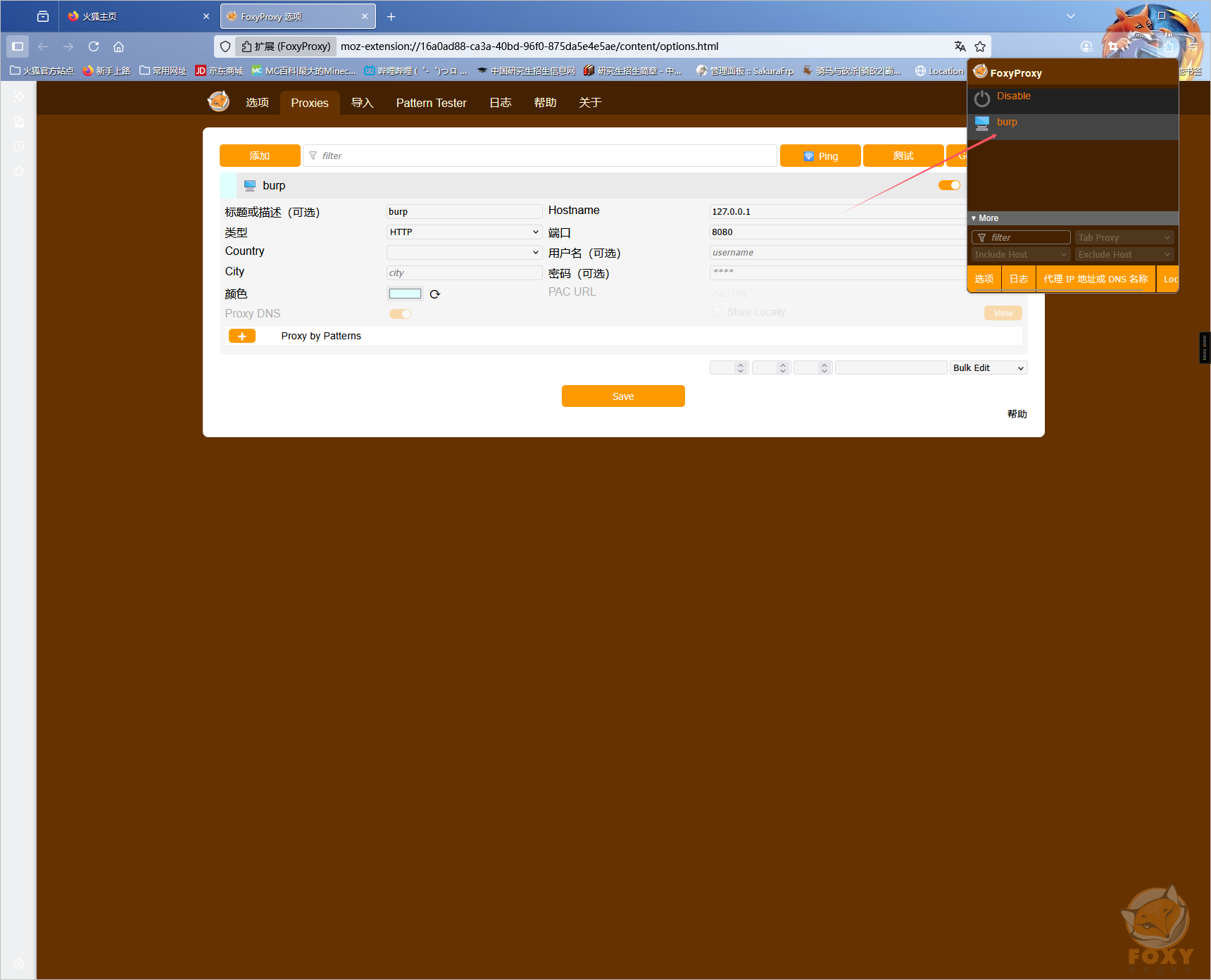

回到标签页,找到右上角的插件按钮点击进入,找到我们刚刚安装的FoxyProxy插件,点击它

这就进入我们的配置界面,按照下图配置保存

保存好后,我们可以在FoxyProxy的菜单栏中找到它,使用的时候打开即可,不使用就点Disable关闭。

如果你不关闭,嘿嘿嘿~,这个浏览器就没办法访问网页了,具体原理可以百度网络代理服务器

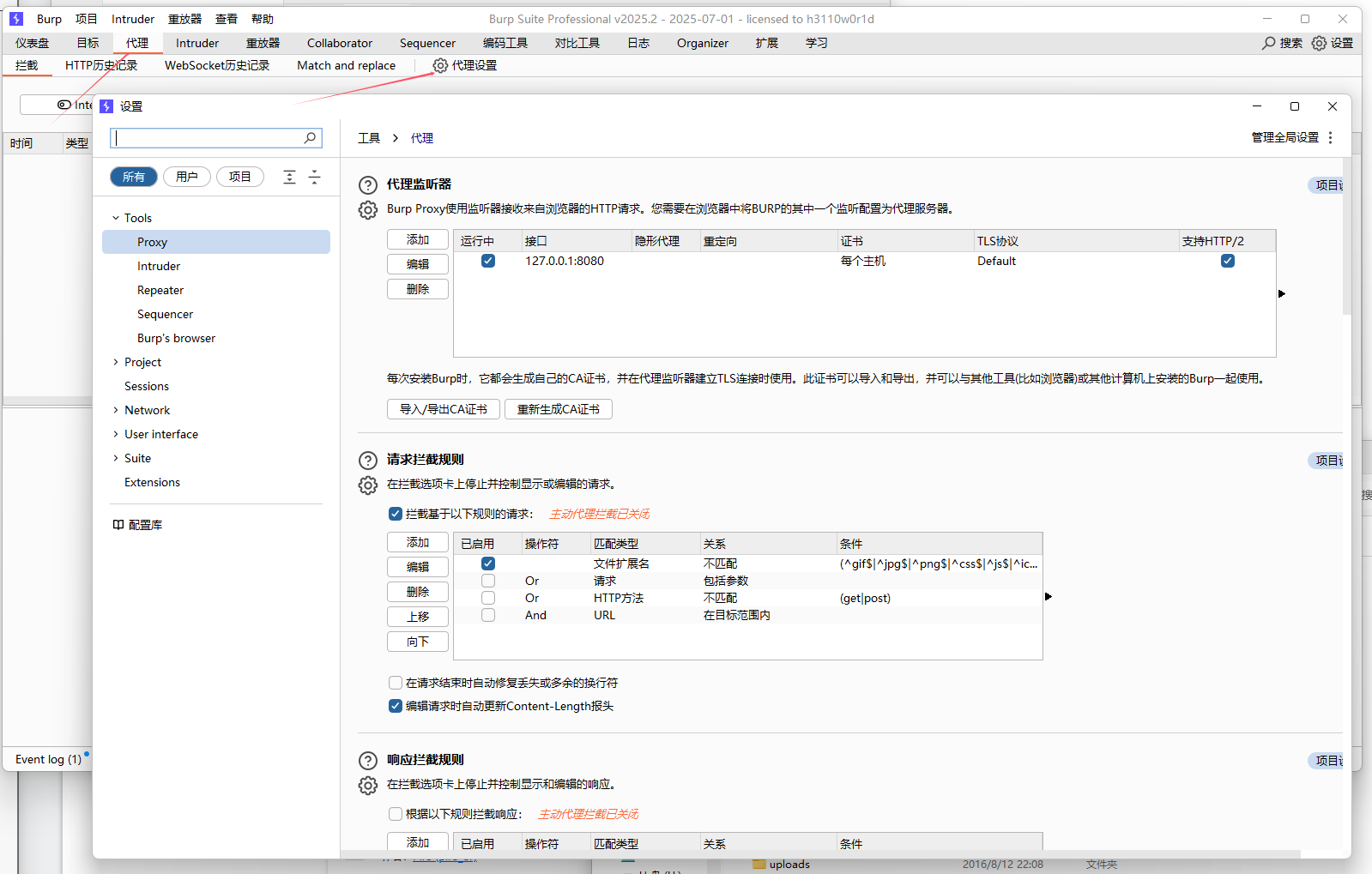

(2)bp验证码识别

打开bp,找到代理界面中的代理设置,其中代理监听器如果有,就编辑修改为上面FoxyProxy配置一样的地址和端口号,如果没有,就新增一个FoxyProxy配置一样的地址和端口号,其他不用管保存即可

这里的验证码我们需要用到xp_CAPTCHA,需要的可以前往GitHub下载

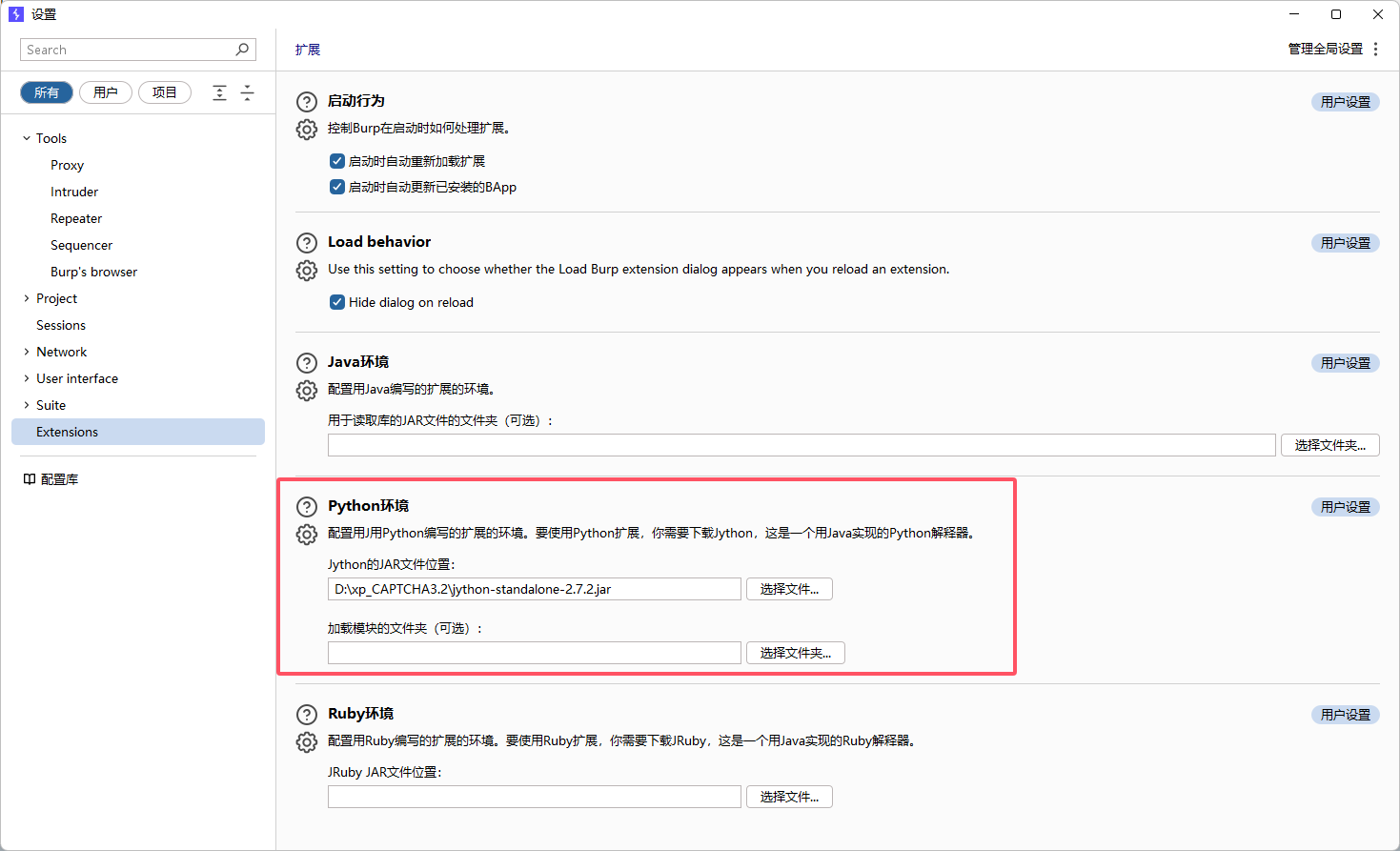

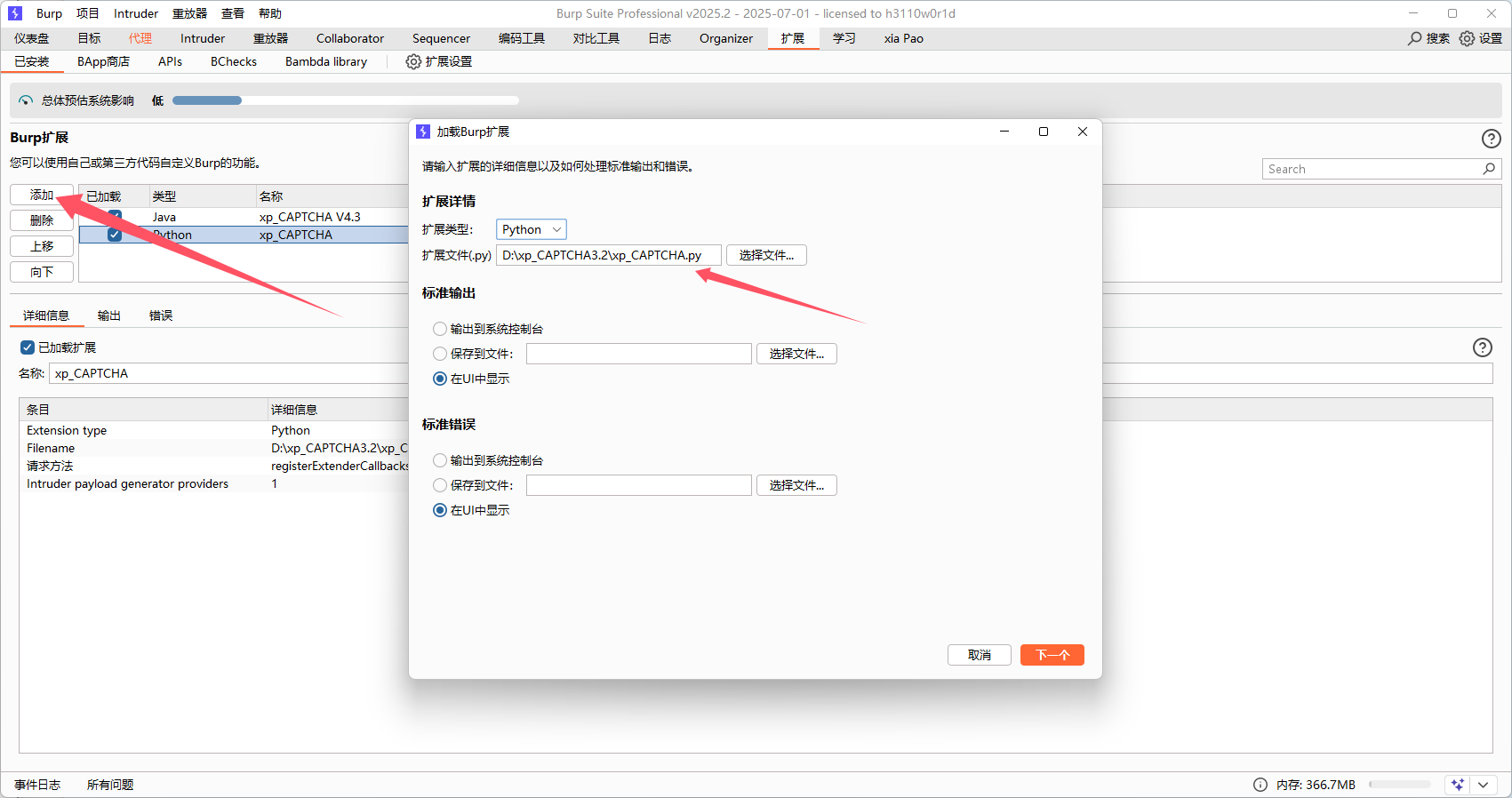

然后回到bp中配置插件,先找到扩展设置,填入py的jar解释器,然后返回主页到扩展界面,进入后点击添加,选择python,将下载的xp_CAPTCHA.py文件导入

显示这个就表示你安装成功啦

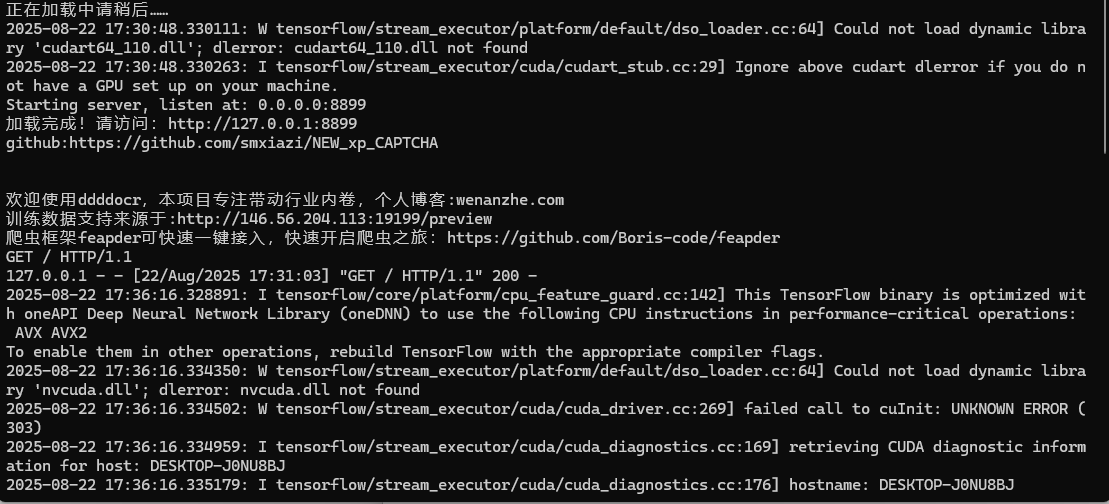

光配置好没用,还要打开xp的本地服务器

这样我们在拦截后,使用爆破时就能使用xp帮我们识别验证码

二、网站登录爆破

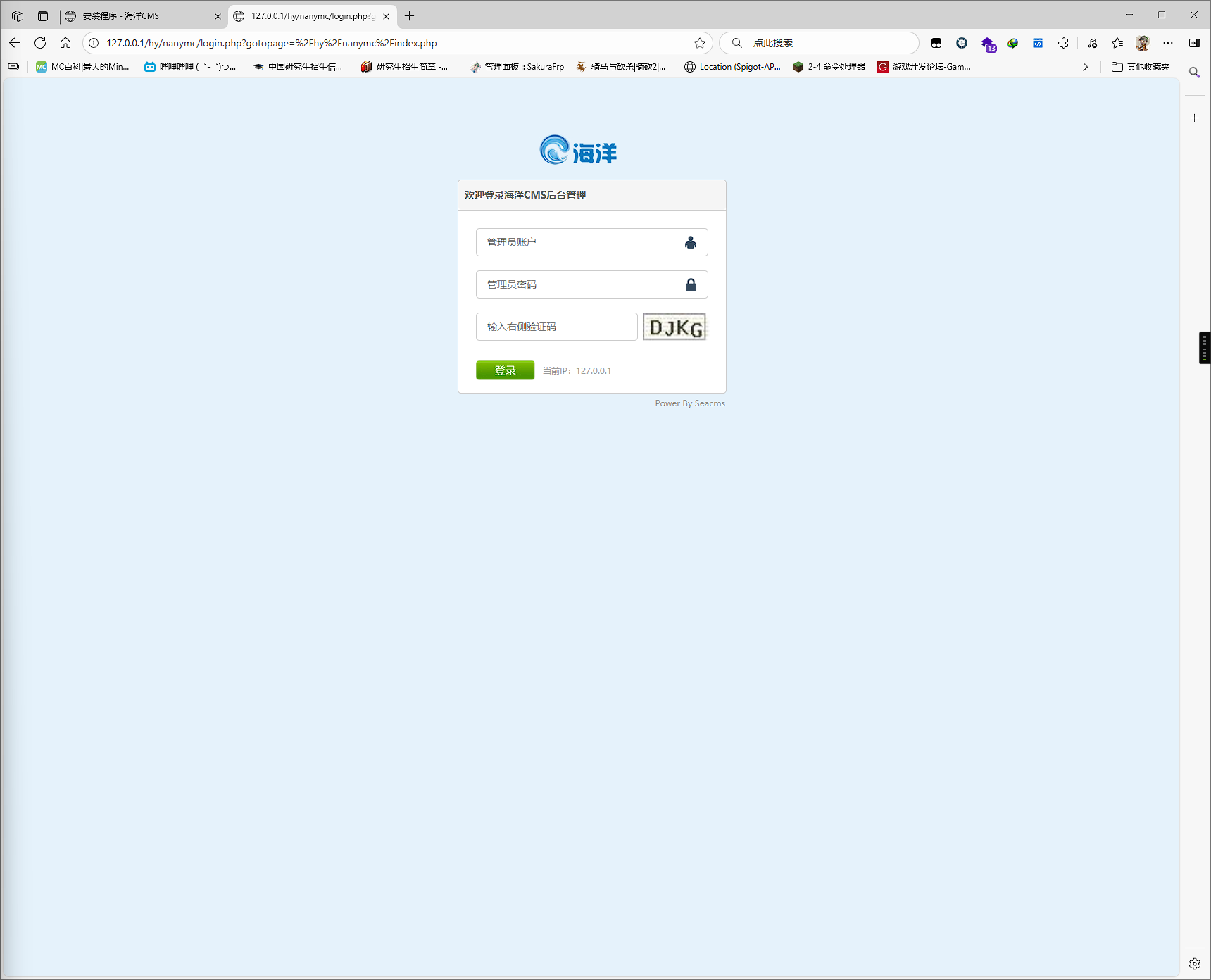

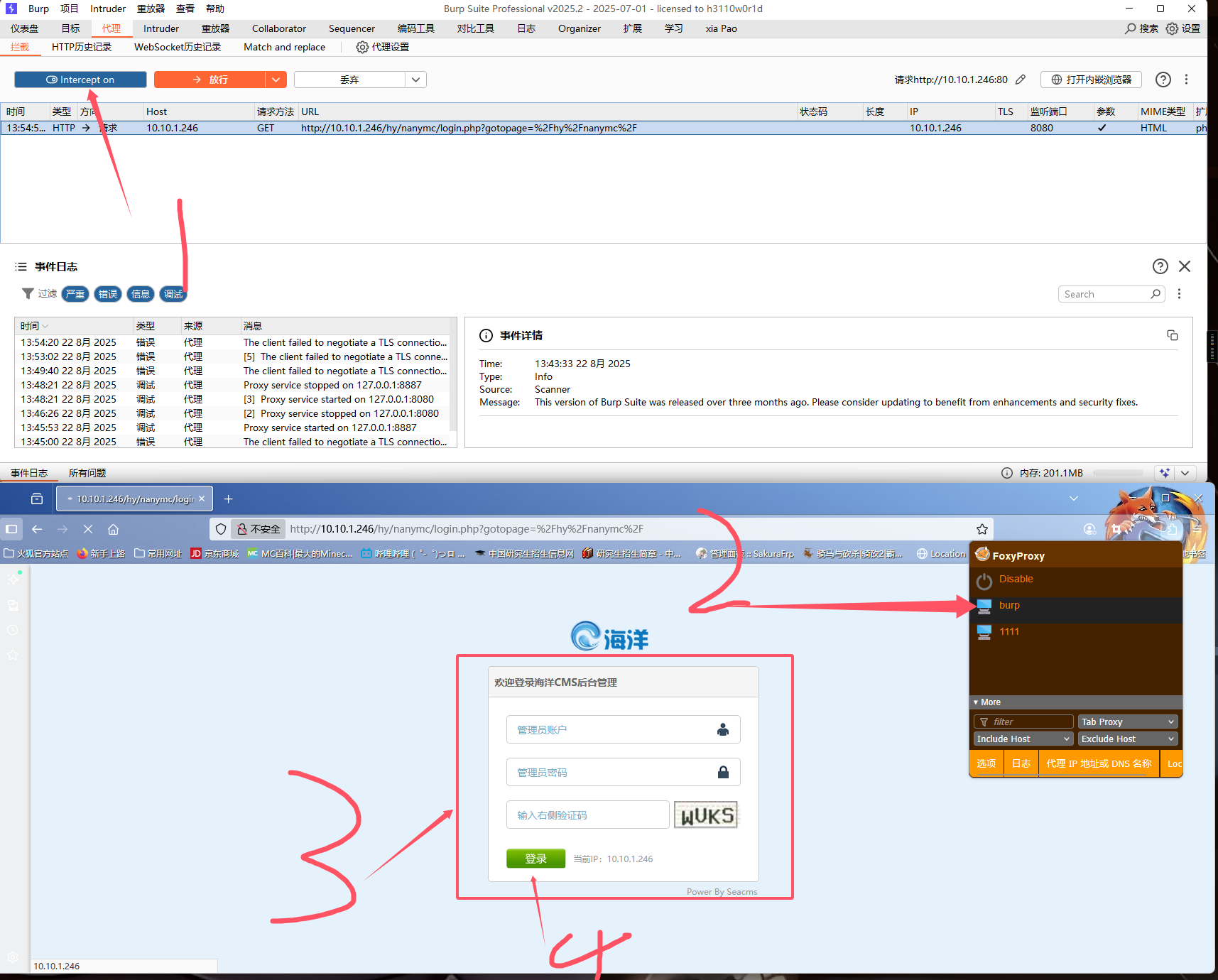

这里我是用的是自搭建的php网站——海洋CMS7.2,各位也可以使用其他的

1、打开拦截

使用bp的代理界面,打开拦截,使用火狐浏览器打开FoxyProxy插件,点击我们的代理,输入网址,开始放行网站,先使用登录功能让input里的输入内容传过去

这里要注意如果浏览器不配置localhost或者127.0.0.1,浏览器会直接跳过代理,所以可以IPconfig,使用网络中的本机IP,这样代理就可以拦截了

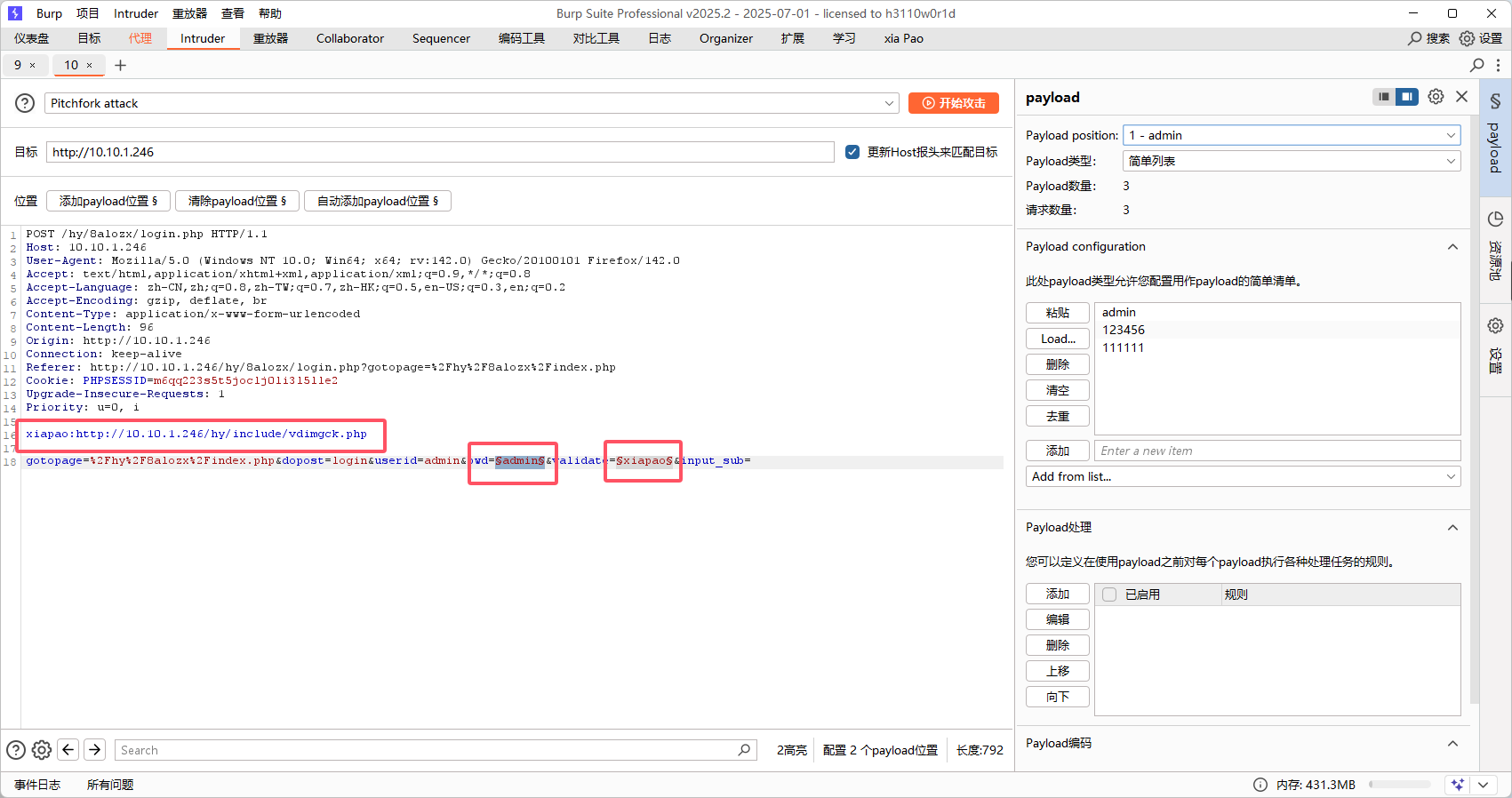

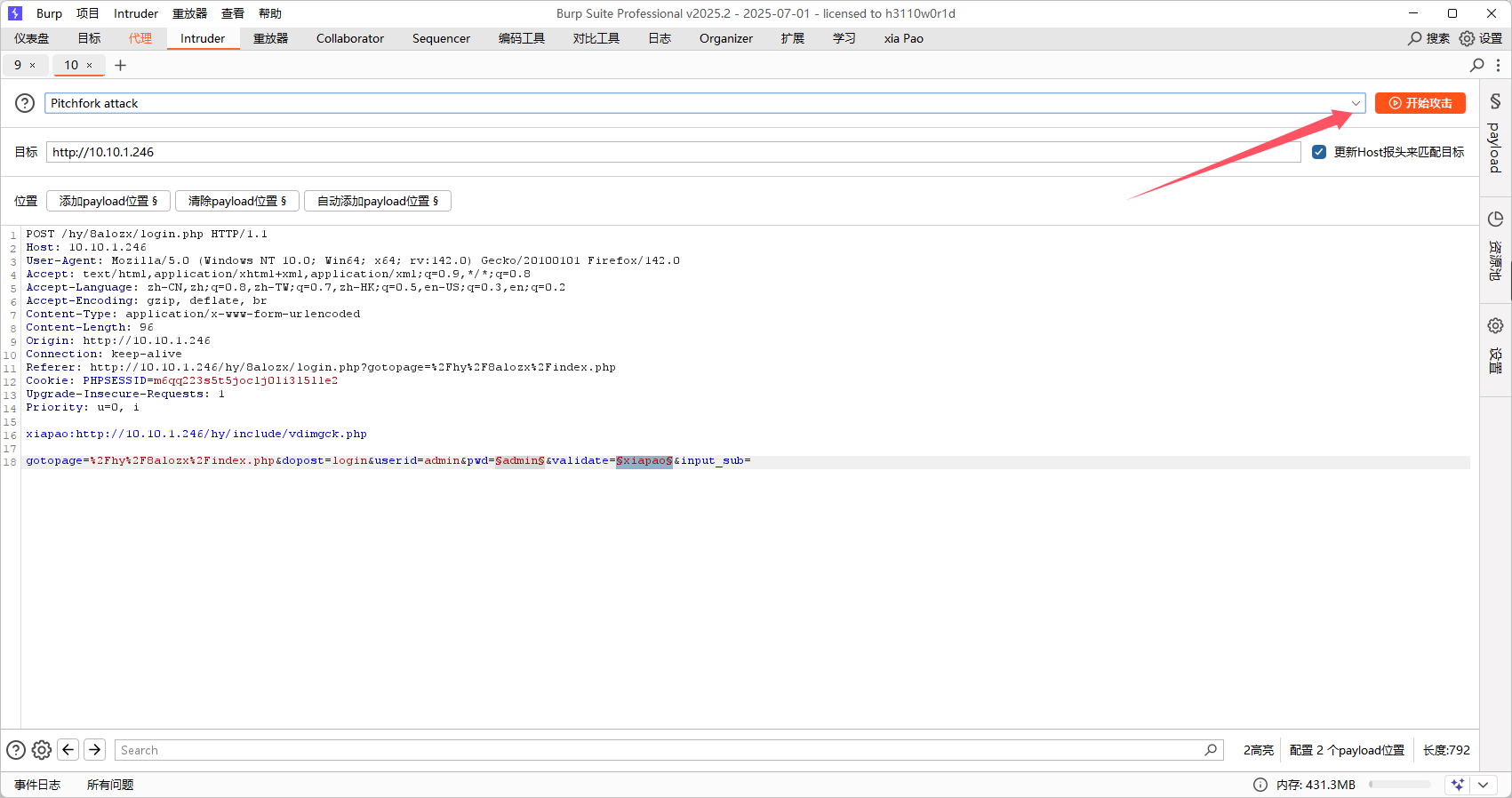

拦截Post界面发送到爆破配置中,设置攻击方式为第三种或者第四种

拦截页面配置

首先到拦截的页面找到验证码图片,右击复制“图片链接”,在bp中所在位置加入xiapao配置项,并填入页面链接

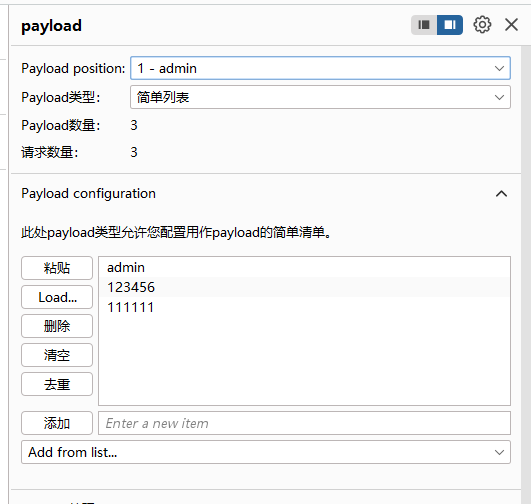

1号payload位

一号位为密码,采用简单列表方式,导入密码本

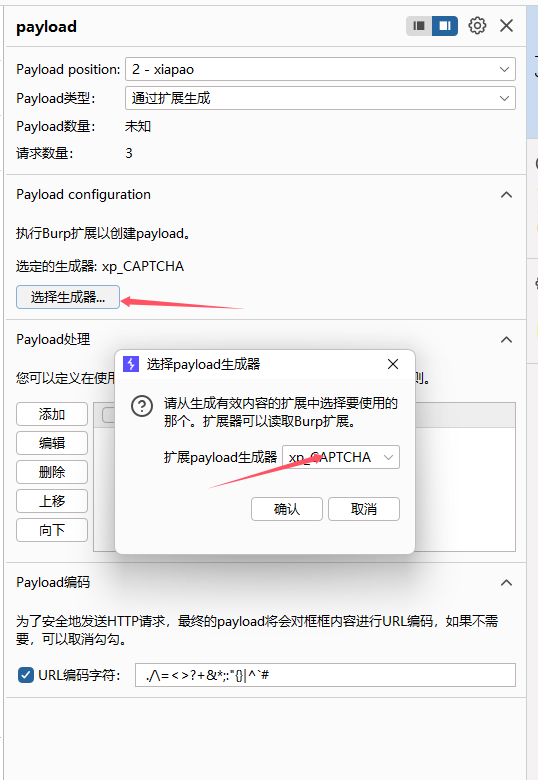

2号payload位

二号位为验证码,需要采用扩展方式,使用刚才我们配置的xp,进行操作

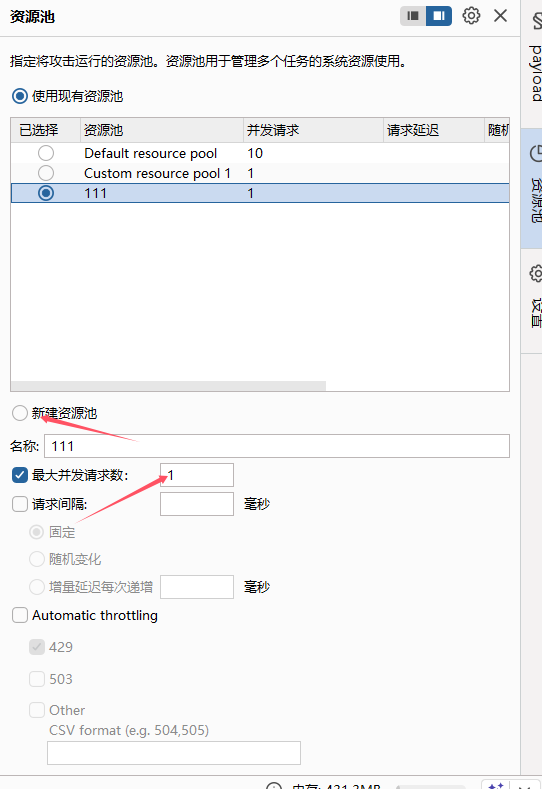

执行并发量设置

设置好后就可以点击攻击

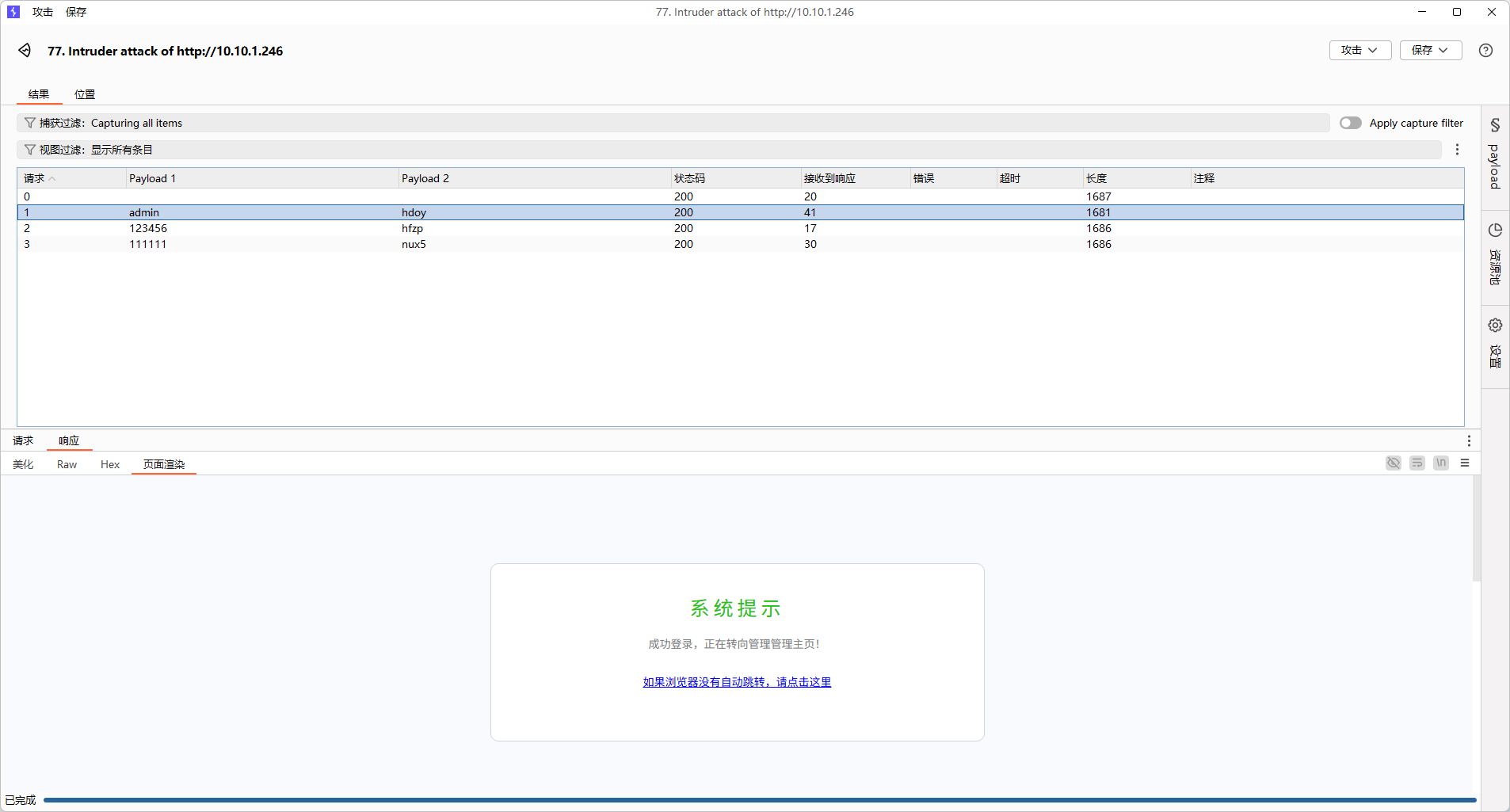

攻击完毕后我们发现admin密码所显示的长度比其他的短,说明有问题,打开一看OK攻击成功

三、总结

密码爆破是针对弱密码用户,他的优点是简单、自动化,缺点是攻击频率大、需要机器承载。一般不推荐使用,是没有办法的时候才采用这样的办法,主要的方式还是需要用bp拦截,然后使用爆破界面,用已知的密码本,导入依次查找。

最后谢谢各位读者观看!!!

评论区